近日,勒索软件机构Pay2Key在Twitter上发文声称上周末取得成功侵入了非洲较大的国防承包商——非洲航天航空工业生产企业(IAI),而且公布了该公司的内部结构数据信息。据报道,最近活跃性的勒索软件机构Pay2Key早已连环进攻了80好几家非洲企业。

Pay2Key初次造成业内留意是上星期一,据初次发觉Pay2Key的CheckPoint上星期报导,勒索软件机构Pay2Key在上星期一公布了从amd公司的哈瓦那试验室(Habana Labs)得到的里面文档的详细资料,后面一种是一家非洲处理芯片新成立公司,一年前被intel回收。

依据CheckPoint的汇报,尽管Pay2Key名字的含义早在6月份就早已在数据加密真实身份服务项目KeyBase.io申请注册,但同名的的勒索软件直到10月才刚开始主题活动。在进攻intelHabana Labs试验室成功后,大家注意到Pay2Key机构索取的保释金通常在7到9BTC中间,折算约13.5-17.3万美金上下,如此“便宜”的保释金价钱,禁不住令人猜疑其真正动因。直到近日,Pay2Key持续进攻80好几家非洲企业以后,大家才意识到Pay2Key的进攻具备我国网络黑客的形态意识颜色。

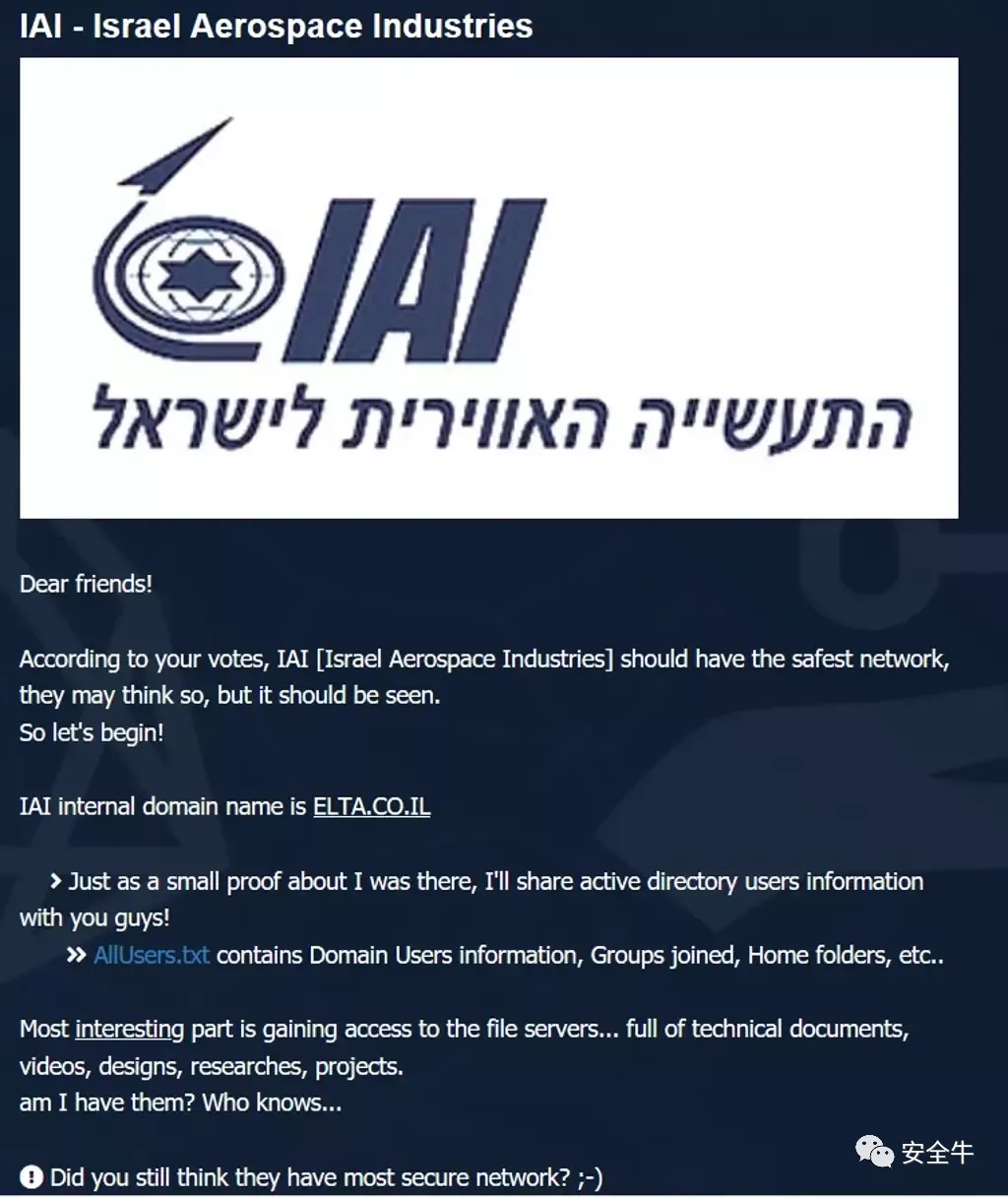

本周一,Pay2Key在其文章(下面的图)和网址表露了非洲国防承包商的内部结构数据信息,网络信息安全专业人士称这很明显是对非洲进攻的更新。

CheckPoint觉得Pay2Key工作组组员是伊朗人,缘故是以往的保释金支付是根据Excoino开展的,Excoino是仅给予给有着合理沙特联系电话和沙特居民身份编码的自身的沙特数字货币交易中心。

与基本勒索软件机构“坐享其成”不一样,Pay2Key出现异常高姿态,上周末乃至在twiter上推送了一项满意度调查表,了解其粉丝们哪个非洲机构的网络信息安全防御力能力最强:非洲国家卫生部、交通运输部或是IAI?接着在上星期日夜里,Pay2Key又推送了一条文章,声称是后面一种(IAI)。(下面的图)

从Pay2Key在暗在网上公开的消息看来,该机构的确取得成功进入了IAI内部结构系统软件,该体系的内部结构网站域名为ELTA.co.il。

Pay2Key还宣布了大概1,000名IAI客户的详细资料证实其“成绩”。

泄露的数据自身并不十分比较敏感,主要包括职工名字和内部结构电子计算机注册表文件之类的信息内容,Pay2Key都没有索取保释金,因而这有可能是以前产生的伤害中得到的数据信息,网络攻击很可能早已无法打开该系统软件。

但这也足够证实,在某一时间段,网络黑客的确可以浏览IAI内部结构体系的文档主目录,主要包括武器装备产品研发的技术资料和内部结构数据信息。

IAI并未澄清事实,但知情人人员表明,她们现阶段不担忧比较敏感信息内容在泄漏期内失窃。

做为混合销售中国民航局业务流程的国防承包商,IAI是非洲较大的国有控股企业,员工总数约16,000。IAI2022年上半年度的收益为21亿美金,反导弹系统、无人飞机和精确制导武器的纯利润为4,800万美金,适用于出入口。IAI也是非洲2024年月球探测器新项目的俩家竞投企业之一。

网络信息安全咨询顾问Einat Meyron觉得,虽然Pay2Key的进攻很猛,但都没有必需过多焦虑:“并不是每一次黑客入侵都代表着彻底访问限制。国防组织有着不一样的互联网,有权利应用密闭式商业秘密系统软件的工作员通常也不可以线上浏览公共性互联网技术。Pay2Key是不是可以浏览商业秘密网络服务器?悲哀的是,大家只有翘首以待。但是以Pay2Key这类好高骛远的处事设计风格,一切系统漏洞或进攻成效都是会马上被拿出来显摆。”

Pay2Key由两位非洲网络信息安全企业,CheckPoint和Whitestream十一月初次发觉并进行协同科学研究。最开始,学者仅仅将Pay2Key做为甚为持续上升的勒索软件机构的新的一员对待。

勒索软件进攻通常拥有相似的行为模式:以企业为总体目标,数据加密和盗取文档,随后敲诈勒索保释金“释放出来”文档。可是,Pay2Key看起来有一些极具特色,索取的保释金非常少,做事高姿态、善于展现专业技能和成效。

CheckPoint乃至在将其追溯到沙特阿拉伯以前,就在其安全报告中警示称,网络攻击具备异于一般犯罪嫌疑人的“高級工作能力”。CheckPoint互联网情报信息责任人Lotem Finkelstein上周四曾表露,在过去的曝出的一些实例中,Pay2Key曾想方设法“在一小时内操纵了所有互联网”,而大部分勒索软件犯罪行为必须数钟头乃至数日才可以达到。

Finkelstein强调:“这也是领域顶级网络黑客才具有的专业技能。Pay2Key还具备所说的‘实际操作安全系数’(或OpSec),其遮盖印痕的手法让人印象深刻。这是一个新的勒索软件精英团队,却展现出精湛的专业技能,这让人猜疑,她们几乎仿佛不用一切训练,就仿佛压根沒有学习曲线一样。”

WhitestreamCEOItsik Levy则觉得:“这是一个有着优秀专业技能而且十分潜心的精英团队,近期的连环进攻的浪潮毫无疑问是一个里程碑式,将给非洲信息安全管理方法产生极大影响和转型。”

而依据威胁情报企业ClearSky的报导,Pay2Key行为后面的机构好像是伊朗政府冠名赞助的黑客联盟福特福克斯·小猫咪(Fox Kitten也被称作Parisite和PIONEER KITTEN),通常是我国黑客联盟APT33(精灵,Magnallium)和APT34(OilRig,Greenbug)的联合执法。

该网络攻击以应用各类对外开放源码和自主研发的进攻专用工具而出名,被观测到的攻击性行为包含对于公司虚拟专用网、F5 Networks的BIG-IP运用交货控制板(ADC)的进攻。

安全性科研工作人员发觉,Pay2Key勒索软件不用与指令和操纵(C&C)网络服务器的衔接就可以运作。

这种进攻对于的系统漏洞包含CVE-2019-11510(Pulse Secure)、CVE-2018-13379(Fortinet FortiOS)、CVE-2018-1579、CVE-2019-19781(Citrix NetScaler)和CVE- 2020-5902(F5 BIG-IP)。除此之外,Microsoft Exchange Server和RDP帐户也是进攻总体目标。

【文中是51CTO栏目创作者“i春秋”的原创文章内容,转截请根据i春秋(微信公众平台id:gooann-sectv)获得受权】

戳这儿,看该创作者大量好文章