1. 事情叙述

2020年12月,FireEye发觉一起对于很多机构(主要是对于英国科技公司)的规模性互联网攻击早已连续了几个月。此次互联网攻击具备一定水平的多元性,造成国外政府部门快速干预,此次攻击中的战法和技术细节十分优异。攻击者沒有开展传统的钓鱼攻击或是漏洞检测攻击,反而是做好了精心策划的供应链管理攻击。在这篇文章中,大家关键分析了Solarwinds供应链管理中采用的后门(SUNBURST)以及攻击负载之一(TEARDROP)的一些作用,包含对SUNBURST的hach编号字符串数组开展充分的模糊不清解决及其对TEARDROP的控制流和解密方法的分析。

2. 技术细节分析

SUNBURST后门的技术细节早已被许多企业和机构分析深入,这使我们可以致力于大家喜欢的一个作用上开展深层分析,大家将分析后门精心策划的免杀方式。

SUNBURST所采取的避开技术性在理念上类似沙盒避开。沙盒游戏避开的目地是保证恶意软件不容易在检验恶意软件的vm虚拟机上运作。

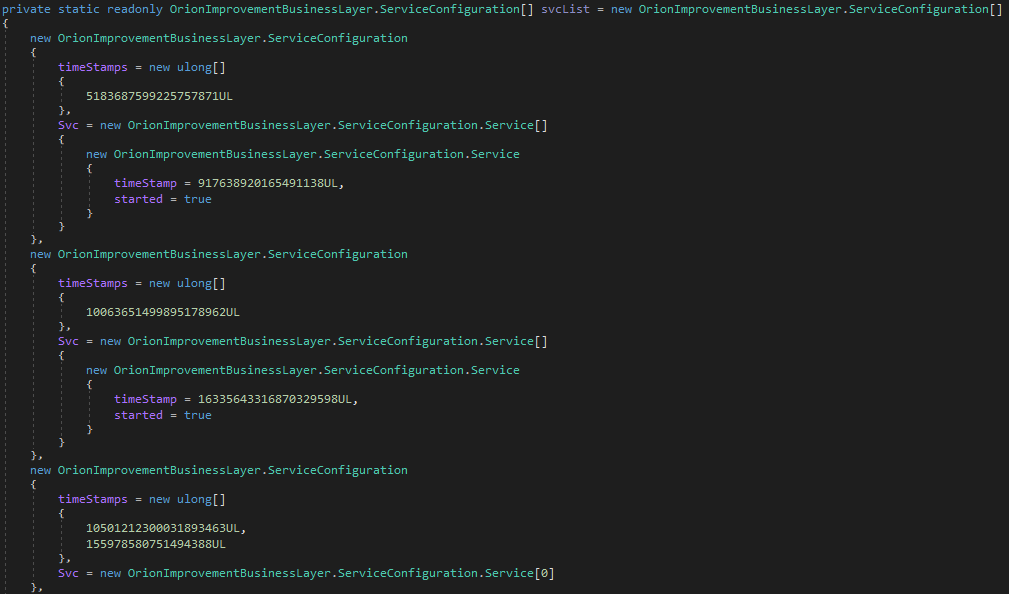

后门文档的信用黑名单并不是以可写字符串数组的方式得出的。反而是将可写字符串替换为FNV-1a哈希值。通常的恶意软件都是会选用此作用,,除开近期的一些恶意软件会应用FNV-1a,而不是SHA256和CRC32校验和,但这一后门强大的地区取决于它保证了编码合理合法。

后门创作者对仅将过程和服务项目加入黑名单并不满意,她们还将一些机器设备驱动软件和IP地址的全部范畴纳入了信用黑名单,根据将受感柒设备的IP变换为网站域名,该作用用来将全部内部结构Solarwinds域都纳入了信用黑名单。这提醒大家,不但攻击者决策应用Solarwinds攻击Uber抵达总体目标,并且还深入分析了Solarwinds内部结构互联网的网络拓扑结构。总而言之,置入在SUNBURST中的hach编号字符串数组目录是SUNBURST拉黑的200好几个域。结果显示,即使是最优秀,最坚韧的攻击者都不觉得自已是绝对无敌的,她们坚信自己充足站稳脚跟。

可在Addeneum I中寻找SUNBURST中包括的FNV-1a搞混字符串数组的详细目录。

不容置疑,这类攻击是一项让人难以想象的规模性网站渗透造就。250好几个机构被SolarWinds后门感柒,在其中一半在国外,在消息推送恶意程序时,她们保证遵循Solarwinds的编号承诺;她们在其原始有效载荷中包括了“逻辑漏洞”,以将故意主题活动从原始感柒延迟整整的两个星期,并实现动态性分析。她们将横着挪动限定为应用失窃但合理的客户凭证开展的合理合法实际操作。出自于全部这种缘故,特别注意的是,这类Übermensch层的攻击被用于布署TEARDROP,这只是是人为因素的恶意软件删除程序。

在发觉之时,TEARDROP是一种新的攻击负载,从来没见过,乃至可能是对于这类攻击量身定做的。它仅对于为数不多总体目标布署,TEARDROP在存储空间中运作,可是它的确申请注册了Windows服务项目,还会继续编写注册表文件。

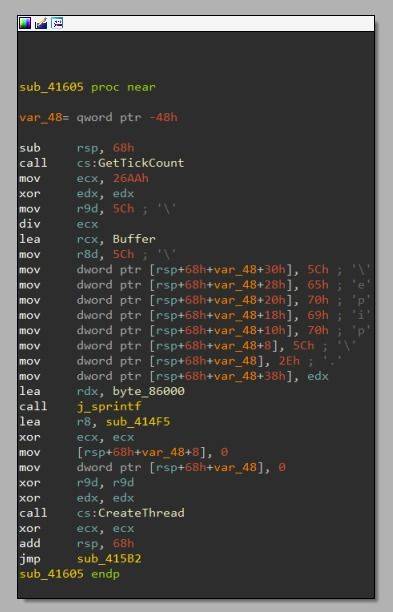

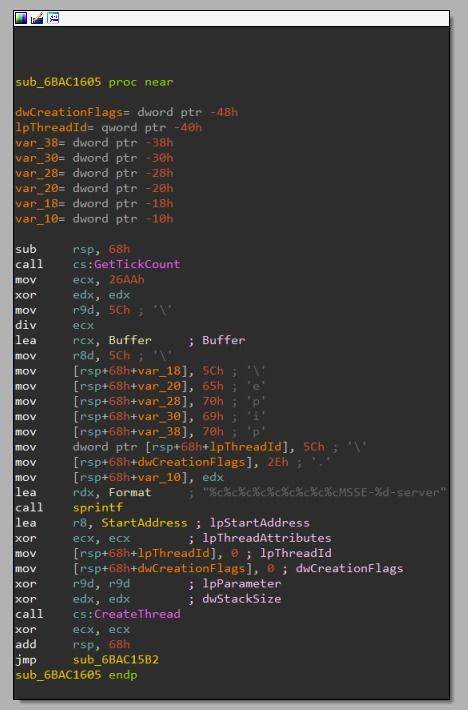

TEARDROP的操纵步骤比较简单,在服务项目实行期内启用DLL导出来函数公式Tk_CreateImageType,该函数将JPEG图象载入当前目录,其名字不尽相同;赛门铁克公布过upbeat_anxiety.jpg和festive_computer.jpg,FireEye披露过gracious_truth.jpg。在没经练习的人来看,这种好像是人为因素取名的。可是更有可能是利用将2个硬编码英语单词联接在一起而在任何电子计算机上随机生成的,而该设备是用于编译程序该恶意软件的。

随后TEARDROP应用自做登陆密码和硬编码密0x96钥实行破译。应用下列方式 来完成该全过程:

从较高的角度观察,这如同某类自做PRNG,它决策每一次应用哪个密匙字节数。当动态性运作时,转化成的键数据库索引可以简便地投射到0, 1, 2, ..., 149, 0, 1, ...这些。事实上,这不是PRNG,反而是对模运算的c语言编译器提升完成。

一旦了解了提升,破译编码就相当于以下几点:

因而,初始数据加密是一个简洁的XOR,随后还将每一个保密字节数与前一个保密字节数开展XOR,没人会任意对于运行内存中二进制Blob的Kasiski攻击,以期碰到XOR保密。

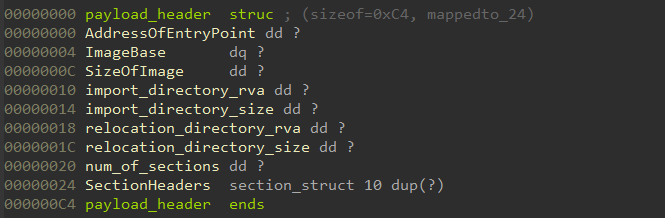

破译后的高效负荷具备下列自定header文件格式,其获取方法类似恰当的PE header:

第一幅图表明了在TEARDROP上寻找的破译BEACON有效载荷的编码,第二幅图表明了一个已经知道BEACON样版的编码,PE的基本上详细地址一样。

TEARDROP的BEACON有效载荷

Cobalt Strike的BEACON(sha256:3cfbf519913d703a802423e6e3fb734abf8297971caccc7ae45df172196b6e84)

Cobalt Strike的BEACON(sha256:3cfbf519913d703a802423e6e3fb734abf8297971caccc7ae45df172196b6e84)

TEARDROP的搭建方法摒弃了BEACON,它是Cobalt Strike 附加的有效载荷。依据Cobalt Strike网站的观点,BEACON的目标是为高級攻击者模型。它适用跨各种各样合同的互联网横着挪动,用以C2签入的“处于被动”和“积极”方式,及其可用以效仿别的恶意软件或与总体目标互联网的合理合法总流量结合的可配备C2通讯计划方案。

3. 分析汇总

如果我们在此次攻击事情出现后迫不得已做一个汇总,那便是“深度防御力”。好像大家一直以来全是这种的陈词滥调,但它来源于美国国家安全局(NSA)在2012年发布的一篇毕业论文,其后面的机理是有效且相应的:不必将全部体力都花新建一堵墙上。沒有极致的院墙,总有一天,有些人会越过这整面。

根据分析SUNBURST和TEARDROP的二进制文件,大家认识到,即使这一十分顺利的攻击也存在的问题。为了更好地保证 这一点,务必建立很多的域和过程信用黑名单。

0x04 附则I:SUNBURST中包括的FNV-1a搞混字符串数组目录

文中翻译自:https://research.checkpoint.com/2020/sunburst-teardrop-and-the-netsec-new-normal/