Solarwinds Orion是一款功能齐全的互联网特性监控程序流程,这就是现阶段为何全世界有超出45000客户,无论是小公司或是世界500强公司,都信赖和应用Solarwinds来探索、配备、监控和管理方法日趋繁杂的系統和搭建网络基础架构的步骤。

FireEye近期看到了一个名字叫做UNC2452 的攻击者利用Solarwinds的监控架构来进行国际性进攻,此项进攻很有可能早在2020年今年初就开始了。

SUNBURST后门

SolarWinds.Orion.Core.BusinessLayer.dll是Solarwinds Orion程序流程架构的SolarWinds数字签名部件,在其中包括一个后门,该后门根据HTTP与第三方服务器虚拟机通讯,此SolarWinds Orion软件的木马病毒版本,即SUNBURST。

攻击者根据该后门会查找并实行称之为“工作”的指令,这种指令包含传输文件、实行文档、数据分析系统、重新启动机器设备和禁止使用服务程序的作用。该木马程序将其数据流量装扮成 Orion Improvement Program (OIP) 协议书,并将监控結果储存在正规的软件环境变量中,容许其融进合理合法的Solarwinds主题活动。后门应用好几个模糊不清的信用黑名单来鉴别做为过程、服务项目和驱动软件运作的调查取证和消毒程序流程专用工具。

SolarWinds数字签名程序流程的后门

从2020年3月到5月,好几个被木马病毒化的升级被数字签名并推送到Solarwinds升级平台上。

被木马病毒化的升级文档是一个规范的Windows程序安装修补文档,包含与升级有关的缩小資源,包含被木马病毒化 的SolarWinds.Orion.Core.BusinessLayer.dll部件。一旦升级被安裝,故意的DLL将被合法化的solarwind可执行程序SolarWind.BusinessLayerHost.exe或SolarWindws.BusinessLayerHostx64.exe(在于系统设置)载入。

进攻危害

FireEye早已在世界好几个公司中检查到这类主题活动,受害人包含北美地区、欧洲地区、亚洲地区和中东地区的政府部门、资询、技术性、电信网等公司。

根据追踪剖析,此进攻主题活动是一个名叫UNC2452的进攻机构进行的。在得到最开始的访问限制后,进攻便会采用多种技术性躲避检验。

进攻全过程

(1) 应用了TEARDROP和BEACON恶意程序

在解析的样品中,攻击者应用了TEARDROP和BEACON恶意程序,TEARDROP是一个运行内存删掉器,它当做一个服务项目运作,转化成一个进程并文本文件“gracious_truth.jpg”中载入,该文件很有可能有一个掩藏的JPG标库函数。下面,它查验HKU\SOFTWARE\Microsoft\CTF是不是存有,应用自定翻转XOR优化算法编解码内嵌式有效载荷,并应用类似PE的自定格式文件将内嵌式有效载荷手动式载入到运存中。 TEARDROP的编码与先前见到的一切木马程序也没有重合。

(2) 解决信息内容

Windows Defender Exploit Guard维护日志如下所示:

(3) 攻击者的IP地址与受害人的自然环境配对

攻击者在其指令和操纵基础设施建设上设定IP地址,以配对在受害人自然环境中寻找的合理合法IP地址。这促使攻击者可以躲避查验。

攻击者基本构造会在RDP SSL证书中泄露其已配备的IP地址,这可以在网络上扫描仪数据信息中鉴别出去。这为防御者给予了一个检验机遇,查看全部在网上的扫描仪数据库中结构的IP地址可以发觉很有可能装扮成机构的故意IP地址。 将在网上扫描仪数据信息中标志的IP目录与远程连接日志开展交叉引用很有可能会在自然环境中鉴别出进攻。

(4) 对受害人我国/地域的IP地址开展剖析

攻击者对IP地址的挑选也做好了提升,以躲避检验。攻击者关键利用虚似专用型网络服务器应用与受害人来源于同一我国的IP地址。

(5) 应用不一样凭证开展感柒

一旦攻击者应用受伤害的凭证得到对互联网的访问限制,她们便会应用好几个不一样的凭证开展横着挪动,用以横着挪动的凭证自始至终与用以远程连接的凭证不一样。

(6) 缓存文件更换和临时性每日任务改动

攻击者应用缓存文件更换技术性来远程控制实行进攻程序流程,她们用进攻程序流程更换了合理合法程序流程,实行了有效载荷,随后复原了合理合法初始文档。她们根据升级目前合理合法每日任务以实行其专用工具,随后将任务计划回到到它的初始配备来控制任务计划。她们通常会删掉它们的专用工具,包含一旦完成合理合法的远程连接就删掉后门。

深层次恶意程序剖析

SolarWinds.Orion.Core.BusinessLayer.dll(b91ce2fa41029f6955bff20079468448)是Orion软件架构中由SolarWinds签字的软件部件,在其中包括通过搞混的后门,该后门根据HTTP与第三方服务器虚拟机通讯。通过长达两个星期的原始休眠状态后,它会查找并实行称之为“工作”的指令,这种指令包含传递和实行文档,系统对开展环境变量及其禁止使用服务程序的作用。后门的行为表现和tcp协议与合理合法的SolarWinds主题活动融为一体,例如装扮成Orion改善程序流程(OIP)协议书并将检验結果储存在软件环境变量中。后门程序流程应用好几个阻拦目录,以根据过程、服务项目和驱动软件鉴别调查取证和电脑杀毒软件专用工具。

战斗能力

- 实行子域名网站域名转化成优化算法(DGA)来更改DNS要求;

- CNAME回应偏向恶意程序要联接到的C2域;

- 纪录回应的IP阻拦操纵恶意程序的个人行为;

- 指引和操纵掩藏为正规的“Orion改善程序流程方案”;

- 编码根据应用掩藏的变量和关联合理合法部件掩藏在一般网站中。

散播和安裝

通过受权的网站管理员可以根据SolarWinds网址推广的软件包获得并安裝SolarWinds Orion升级。升级包CORE-2019.4.5220.20574-SolarWinds-Core-v2019.4.5220-Hotfix5.msp(02af7cec58b9a5da1c542b5a32151ba1)包括此汇报中表述的SolarWinds.Orion.Core.BusinessLayer.dll。安裝后,Orion程序流程架构实行.NET程序流程SolarWinds.BusinessLayerHost.exe来载入包含SolarWinds.Orion.Core.BusinessLayer.dll的软件。该插件包括很多在Orion架构内完成作用的合理合法名字室内空间、类和方法。清楚可见的类SolarWinds.Orion.Core.BusinessLayer.OrionImprovementBusinessLayer完成了根据HTTP的后门。逻辑性上不相应的方法SolarWinds.Orion.Core.BusinessLayer.BackgroundInventory.InventoryManager.RefreshInternal中的编码在载入库存量管理工具软件时启用后门编码。

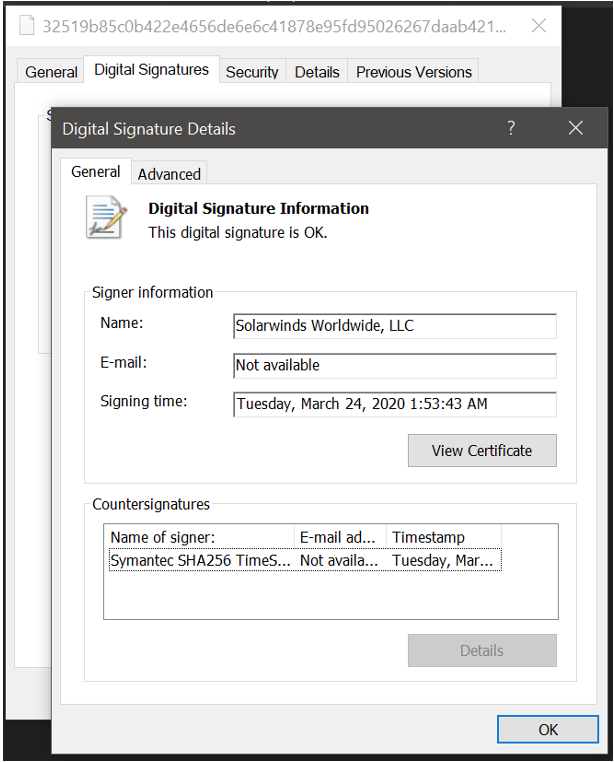

SolarWinds.Orion.Core.BusinessLayer.dll由SolarWinds签字,应用系列号为0f:e9:73:75:20:22:a6:06:ad:f2:a3:6e:34:5d:c0:ed的资格证书。该文件签定于2020年3月24日。

复位:

在实行虚假的SolarWinds.Orion.Core.BusinessLayer.OrionImprovementBusinessLayer.Initialize方式后,该样版将认证其小写字母过程名字的哈希值是不是为17291806236368054941。此哈希值测算为规范FNV-1A 64位hach,并含有增加值测算FNV-1A以后,根据6605813339339102567开展XOR,此hach与名叫businesslayerhost.exe的过程配对。

DGA和阻拦目录

后门应用域转化成优化算法(DGA)明确其C2网络服务器,以结构和分析avsvmcloud[.]com的子域名。Update方式承担复位转化成这种任意C2子域名的登陆密码小助手,这种子域名与下边的一个联接在一起,建立要分析的IP地址:

- appsync-api.eu-west-1[.]avsvmcloud[.]com

- appsync-api.us-west-2[.]avsvmcloud[.]com

- appsync-api.us-east-1[.]avsvmcloud[.]com

- appsync-api.us-east-2[.]avsvmcloud[.]com

得到过程名字、服务项目名字和驱动软件途径目录,并根据FNV-1a XOR优化算法对每一个值开展hach解决,并对比硬编码的阻拦目录开展查验。在这里剖析流程中,在其中一些hach已被暴力行为反向,这说明这种方法已经扫描仪分析工具和消毒模块部件。假如寻找阻拦目录的过程,则升级方法将撤出,而且样版将再次试着实行该方法,直到阻拦目录根据才行。根据将其纳入名册的服務的HKLM \ SYSTEM \ CurrentControlSet \ services \< service_name >\Start注册表项设定为值4来终止禁止使用。

假如在系统软件中寻找服务项目目录中的一些内容,则有可能会危害DGA优化算法在转化成的值层面的个人行为。终止服务项目的目录将被位装包到appSettings条目地ReportWatcherPostpone键中,用以实例的环境变量。如果有一切服务项目被变换为禁止使用,则Update方式将撤出并稍候再试。该实例根据WMI查看Select*从Win 32_SystemDriver查找驱动软件目录。假如看见一切块目录驱动软件,则Update方式撤出并重试。假如全部的块目录检测都经过了,则实例试着分析api.solarwins.com来测试网络的连通性。

网络命令和操纵(C2)

假如全部阻拦目录和连通性查验均根据,则样版将根据其DGA在while循环系统中逐渐转化成域。文中的样版将延迟时间域转化成中间的任意间距;此间隔时间可以是1到3分鐘,30到120分钟或在不正确标准下最多420到540分鐘(9钟头)范畴内的随意任意值。依据操纵木马程序个人行为的IP地址块的硬编码目录查验转化成的域的DNS A记录。下列范畴内的纪录将停止木马程序,并将配备项ReportWatcherRetry升级为阻拦进一步实行的值:

一旦在CNAME DNS回应中取得成功查找到域,该样版将出现一个新的实行进程,启用该方式承担全部C2通讯和生产调度的HttpHelper.Initialize方式。 HTTP进程根据延迟时间由SetTime指令操控的可配备時间逐渐。2次启用中间,HTTP进程将最少延迟时间1分鐘。当要求数据信息时,该木马程序应用HTTP GET或HEAD要求,而当C2輸出数据信息发送至远程服务器,则应用HTTP PUT或HTTP POST要求。当有效载荷低于10000字节数时,将应用PUT方式,不然将应用POST。 If-None-Match HTTP标头将此前测算出的userID的XOR编码表示方式保存为值,并额外一个长短同样的任意字节数二维数组。

JSON有效载荷适用全部HTTP POST和PUT要求,而且包括 “userId”,“sessionId”和“steps”项。 “steps”字段名包括具备下列项的目标目录:“时间格式”,“数据库索引”,“事情种类”,“事情名字”,“延迟时间”,“取得成功”和“信息”。 JSON项“EventType”被硬编码为值“Orion”,而“EventName”被硬编码为“EventManager”。将发送至网络服务器的木马程序回应信息开展DEFLATE缩小和单字节XOR编号,随后在“steps”二维数组的“信息”字段名中间开展分拆。每一个“信息”值均通过Base64编号。并不是“steps”二维数组中的任何目标都造成了木马程序信息,“时间格式”字段名中的整数金额务必设定为0x2位,以标示木马程序信息中采用了“信息”字段名的內容。

躲避方式

在留意到的总流量中,这种HTTP回应目标尝试看上去像与.NET程序流程集有关的良好XML,可是指令数据信息事实上遍布在存有的很多GUID和HEX字符串数组中。根据应用下列正则检索HEX字符串数组,从HTTP回应行为主体中获取指令"\{[0-9a-f-]{36}\}"|"[0-9a-f]{32}"|"[0-9a-f]{16}"。命令数据分类在好几个字符串数组中,这种字符串数组装扮成GUID和HEX字符串数组。回应中的全部配对子字符串数组都将对于非HEX标识符开展过虑,合拼在一起并开展HEX编解码。第一个DWORD值表明信息的真实尺寸,略逊一筹的是信息,之后是供选择的其他分类垃圾字节数。应用信息的第一个字节数对获取的信息开展单字节XOR编解码,随后对它进行DEFLATE压缩包解压。第一个标识符是ASCII整数金额,它投射到JobEngine枚举类型,并含有由空格字符隔开的可选择额外指令主要参数。

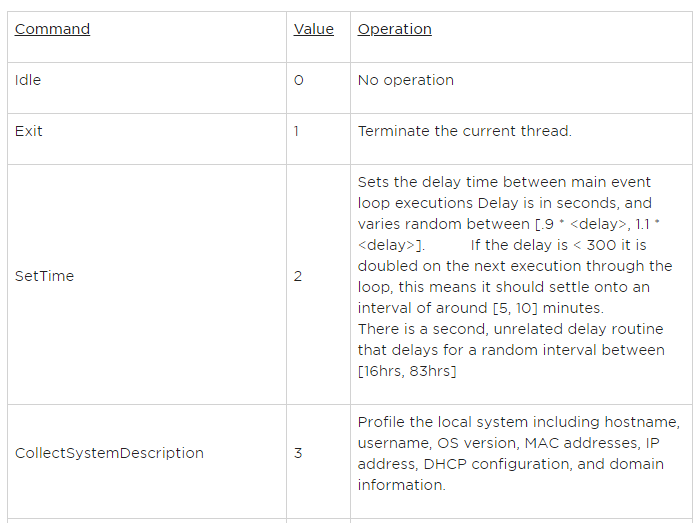

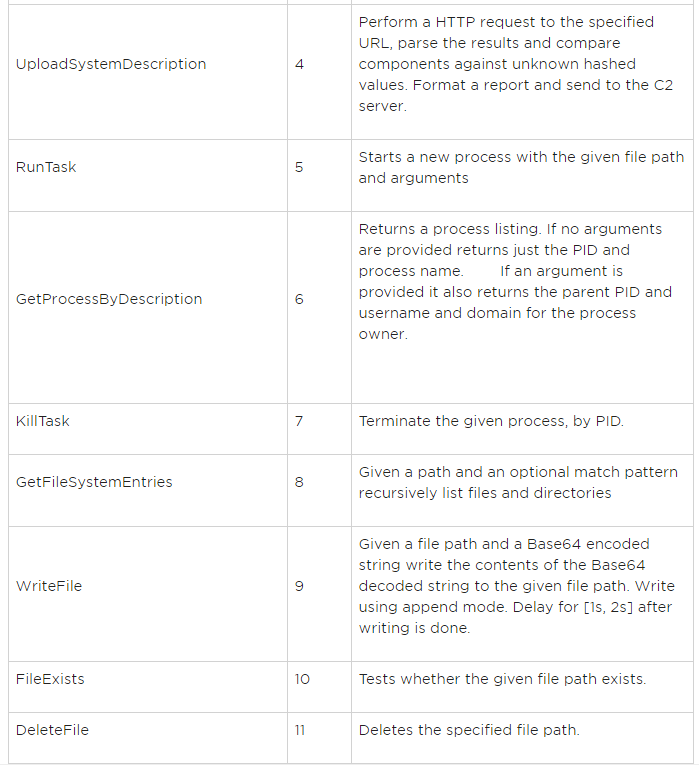

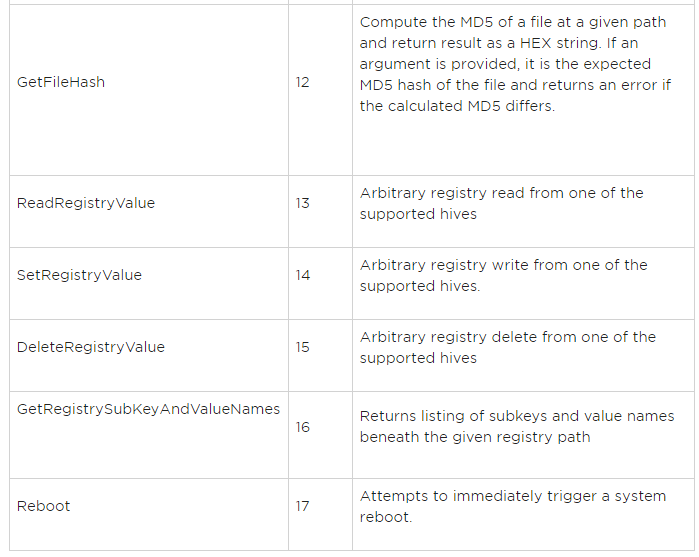

随后依据指令值将命令发送至JobExecutionEngine,如下所示上述。

适用的指令

减轻方法

Solarwinds提议全部顾客马上更新到Orion最新版,该版本号现阶段可根据SolarWinds顾客门户网得到。除此之外,你能点此掌握SolarWinds公布的别的减轻和加强表明。

假如你没法应用solarwind的提议,则可以采取下列减轻技术性:

(1) 保证solarwind网络服务器被防护/操纵,直到开展进一步的检测和调研。这应当包含屏蔽掉Solarwinds网络服务器的全部互联网技术出入口。

(2) 假如Solarwinds基础设施建设并不是处在防护情况,可以考虑到采用下列流程:

- 限定与solarwind网络服务器终端设备的联接范畴;

- 限定在solarwind网络服务器上有着当地管理人员权利的账号的范畴;

- 应用SolarWinds程序流程阻拦来源于网络服务器或别的终端设备的互联网技术出入口;

- 变更有权利浏览SolarWinds网络服务器/基本构造的账号的登陆密码;

- 假如solarwind用以管理基础设施建设,可以考虑到对计算机设备配备开展查验,以避免出现意外/没经认证的改动。