上星期吃惊全世界网络信息安全界的FireEye网站被黑事情只不过是冰山一角,在进攻FireEye后没到一周時间,俄国黑客联盟APT29又侵入了包含美国财政部和国家商务部以内的好几个政府部门。

FireEye在周日夜里表露说,攻击者已经应用Orion(SolarWinds出品的一款普遍采用的网络视频监控管理系统软件)升级来感柒总体目标。在操纵了Orion的升级体制以后,攻击者就可以用木马化的Orion升级来渗入总体目标互联网,横着挪动并盗取数据信息,FireEye科学研究工作人员将这一后门称之为Sunburst(日爆):

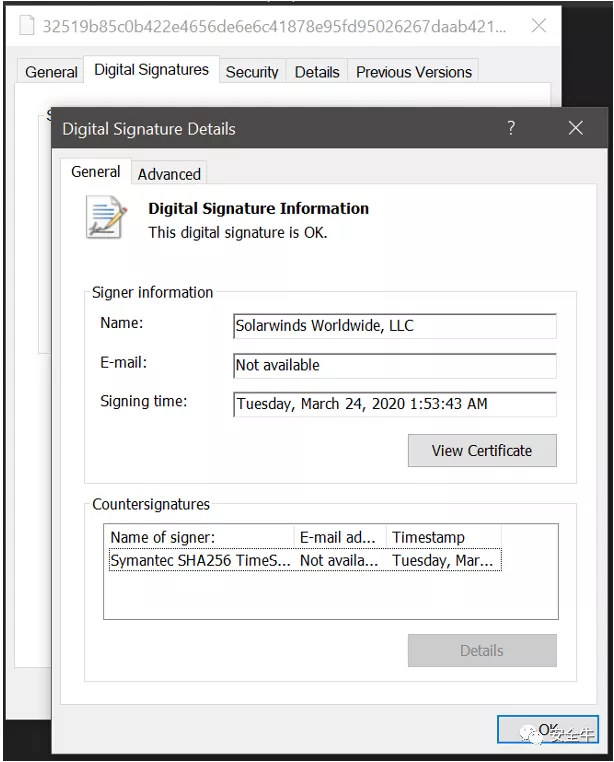

- SolarWinds.Orion.Core.BusinessLayer.dll是Orion软件架构的SolarWinds数字签名部件,此SolarWinds Orion软件的木马版本包括一个后门(Sunburst),可根据HTTP与第三方服务器虚拟机通讯。

- 通过长达2个礼拜的原始休眠状态后,木马部件会查找并实行称之为“工作”的指令,这种指令包含传输文件、实行文档、系统对开展环境变量、再次正确引导电子计算机及其禁止使用服务程序的作用。该恶意程序装扮成Orion改善程序流程(OIP)协议书的数据流量,并将侦查結果储存在正规的软件环境变量中,进而使其能与合理合法的SolarWinds主题活动结合。该后门应用好几个搞混的阻拦目录来鉴别做为过程、服务项目和驱动软件运作的调查取证和病毒防护专用工具。

Sunburst这一后门有多恐怖?微软公司在新浪博客中强调,运用Orion升级体制在总体目标互联网上立足于以后,攻击者已经盗取签字资格证书,这种资格证书容许她们假冒总体目标互联网中的一切目前客户和帐户,包含高权利帐户。

含有后门的SolarWinds手机软件的数字签名

奇安信CERT安全性权威专家rem4x@A-TEAM根据研究发觉,被破坏的SolarWinds手机软件含有该企业签字,这说明SolarWinds企业内部结构很可能早已被网络黑客良好控制。

1.8万顾客有没有中招!危害全世界的重要APT手机软件供应链管理进攻

据《华盛顿邮报》报导:知情人人员表露,做为全世界情报活动的一部分,俄罗斯政府的网络黑客早已侵入了美国财政部和国家商务部及其别的美国政府机构。

知情人人员说,高官们在刚以往这个周末忙碌评定侵入的特性和明显水平,并采取相应防范措施,但基本征兆说明,这一网络黑客主题活动是长期性的(FireEye觉得进攻最开始起源于2022年春天),并且危害重要。

据包含《华盛顿邮报》以内的好几家英国新闻媒体报道,本次黑客入侵的管理者是俄国黑客联盟APT29(舒服熊),该机构归属于瑞士联邦安全局(FSB)和国外情报服务(SVR),美国奥巴马当政期内,该俄国机构侵入了国务院办公厅和美国白宫电子邮箱网络服务器。

据了解,中情局早已逐渐下手调研该事情,但周日沒有发帖子。

FireEye在周日的blog上说,全部被害企业遭受的APT29进攻都是有一个相同的伤害途径:根据总体目标企业的SolarWinds网络管理系统的升级网络服务器。

英国连接网络网络信息安全与基础设施建设安全局(CISA)周日也传出报警,督促公司阅读文章SolarWinds和FireEye的安全性咨文及其Github网页页面(文尾),以掌握最新消息的检验防范措施。

SolarWinds则在周日的一份申明中表明:

几个知情人人员表露,俄国本次情报活动的范围特别大。一位人员说:“这看上去非常非常槽糕。”权威专家们的担忧并不是沒有来由,APT29这一波进攻的危害决不仅限英国关键政府机构,据网络科技公司FireEye称,近期这一波进攻的受害人包含北美地区、欧洲地区、亚洲地区和中东地区的政府部门、资询、技术性、电信网及其原油和天然气公司。

实际上,SolarWinds的用户社交圈并不是一般的大:

- SolarWinds商品在世界超出300,000个机构中应用。依据该公司的网址,SolarWinds的顾客包含英国国防部的全部五个分支机构、五角大楼、国务院办公厅、司法部门、美国国家航空航天局、美国总统实行公司办公室和国家安全局。

- 除此之外,SolarWinds的顾客还包含英国十大电力公司。

在向英国股票交易联合会递交的资料中,SolarWinds还表明:

美联社周日初次报导了对于国家财政部和国家商务部的黑客入侵,强调:这事是如此比较严重,以致于我国安委会在周六举办紧急召开。

我国安委会新闻发言人罗伯特·尤利艾克斯(John Ullyot)表明:“美政府已意识到这种汇报,大家已经采用一切必需流程,以鉴别和改正与这样的事情相关的一切很有可能问题。”他沒有对承担的我国或集团公司发帖子。

依据美联社的报导,除开国家商务部,乌克兰人还看准了解决互联网技术和电信网现行政策的英国我国电信网和信息内容管理处,除此之外该黑客联盟也与近期产生的盗取新冠病毒疫苗研究的进攻相关。

汇总:手机软件供应链管理已进禁区

尽管就现阶段报导看来,此次进攻好像与中国并无多少关系,但其实早已拉响警报!

依据ESG和Crowstrike的2019年供应链管理安全报告:

- 16%的企业选购了被做了小动作的IT机器设备;

- 90%的企业“沒有做好充分的准备”解决供应链管理黑客攻击。

在i春秋“供应链管理安全性五大数据风险性”一文中,“公司或是经销商手机软件系统漏洞”和“被嵌入恶意程序的硬件软件”占有了两席,手机软件(包含固定件)供应链管理已经变成网络黑客执行供应链管理进攻的主要突破点,并且该类进攻通常可以“提升一点,打压一片”,不良影响巨大,乃至许多网络安全软件本身都存有供应链管理风险性(例如FireEye刚泄漏的蓝队专用工具)。

依据埃森哲2019年的一项调研,采访的4600家公司中40%曾因经销商遭到黑客攻击而产生数据泄漏,很多公司汇报立即进攻降低的与此同时,根据供应链管理进行的“间接性进攻”却呈持续上升发展趋势。19年2月,赛门铁克公布结果报告显示,以往一年全世界供应链管理进攻猛增78%,并着重强调2019年全世界范畴内供应链管理进攻主题活动仍在再次扩张。下列,i春秋将以往近二十年的重要手机软件供应链管理进攻事情列举如下,以期协助安全性工作人员能够更好地了解供应链管理侵入的方式,开发设计出最佳实践与专用工具。

参考文献:

- SolarWinds Orion软件后门减轻提议(本周二将升级修复版本2020.2.1 HF 2):https://www.solarwinds.com/securityadvisory

- SUNWINRST后门运用SolarWinds供应链管理侵入全世界受害人:https://www.fireeye.com/blog/threat-research/2020/12/evasive-attacker-leverages-solarwinds-supply-chain-compromises-with-sunburst-backdoor.html

- FireEye SUNBURST检验减轻专用工具网页页面:https://github.com/fireeye/sunburst_countermeasures

- 英国股票交易联合会递交文档:http://www.sec.gov/ix?doc=/Archives/edgar/data/1739942/000162828020017451/swi-20201214.htm

【文中是51CTO栏目创作者“i春秋”的原创文章内容,转截请根据i春秋(微信公众平台id:gooann-sectv)获得受权】

戳这儿,看该创作者大量好文章