先前 Plundervolt等类似工作中说明,欠电压攻击很有可能毁坏 Intel SGX 的安全性维护。接着,Intel 在 2019 年底根据微码升级和 BIOS 更新来恢复此系统漏洞。

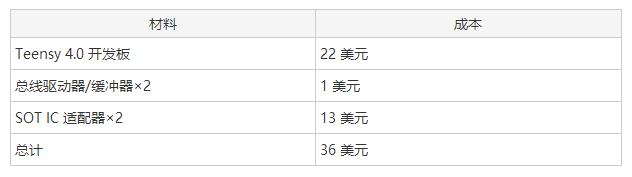

与 Plundervolt 根据手机软件的完成不一样。现如今,伯明翰大学的分析员工根据制造成本为 30 美金的硬件配置来控制 CPU 的电压,取得成功攻占了 SGX 的安全防护。

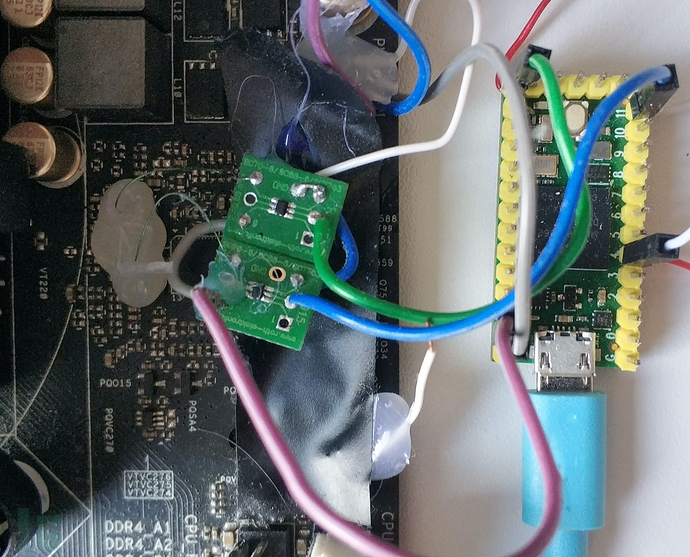

VoltPillager 可以用以控制 CPU 的电压,可以绕开 Intel 的手机软件解决方法,该攻击必须对计算机系统的物理学浏览。此项科学研究利用了一个直接的电压控制器处理芯片来控制 CPU 的电压,VoltPillager 联接到这一不会受到维护的插口并精准控制电压。伯明翰大学的研究表明,这类硬件配置欠电压攻击可以建立与 Plundervolt 同样(乃至大量)的作用。

伯明翰大学网络信息安全博士研究生的学员 Zitai Chen 表明:“这一系统漏洞使攻击者(假如她们控制了硬件配置)可以毁坏 SGX 的安全系数。或许如今是时候慎重考虑 SGX 的危害实体模型了。它确实可以抵挡内部结构故意工作人员或从云服务提供商侧的攻击吗?”

VoltPillager 将在 Usenix Security 2021 大会上发布。该科学研究一部分由工程项目与物理学科研联合会(EPSRC),欧盟国家的 Horizon 2020 科学研究与自主创新方案及其 Paul and Yuanbi Ramsay 捐助股票基金支助。

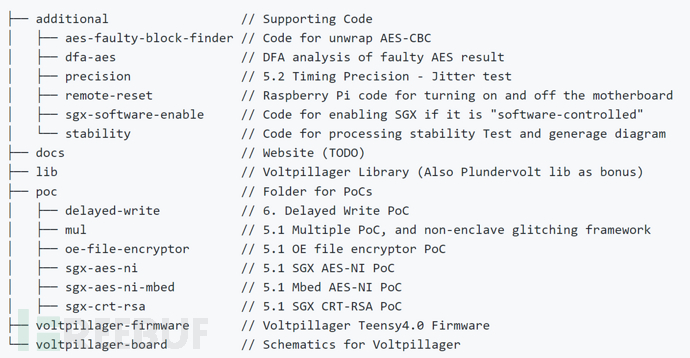

全部源代码与 PoC 编码都能够在 GitHub 库房中寻找。

参照由来:

- Birmingham

- GlobalSecurityMag