Forescout 安全性科研员工在人工智能产品中采用的4个开源系统TCP/IP 栈(库)中看到了33个安全性漏洞,影响超出150家生产商的上百万智能化和工业品和设备。

AMNESIA 33

Forescout 安全性科研员工在4个开源系统TCP/IP tcp协议中看到了33个0 day安全性漏洞,取名为AMNESIA:33。这种漏洞存有于DNS、IPv6、IPv4、TCP、ICMP、LLMNR、mDNS、uIP、FNET、picoTCP和Nut/Net 等tcp协议中,而这种协议书是上百万IoT、OT、互联网和IT 设备的主要联接部件。在其中4个漏洞归属于比较严重漏洞,攻击者利用这种漏洞可以完成远程控制执行命令。

漏洞影响

这种漏洞会引起运行内存毁坏,攻击者利用这种漏洞可以完成:

- 远程控制执行命令来保障措施设备;

- DoS 进攻来影响一部分作用或业务流程运行;

- 数据泄露来获得比较敏感信息内容;

- DNS 缓存文件下毒来将设备偏向恶意站点。

科学研究工作人员基本可能又超出150个生产商的上百万设备遭受AMNESIA:33漏洞的影响。由于这种开源系统栈被广泛运用于内嵌式部件中,而这种部件又置入在智能化公司所采用的设备中。受影响的设备范畴十分高,包含交换机、智能化复印机、自然环境感应器、安全性监控摄像头这些。

与TCP/IP 栈漏洞Ripple20不一样,AMNESIA:33影响的开源系统TCP/IP 并不是同一家企业全部。一个漏洞非常容易会在好几个代码库、开发设计精英团队、企业和设备中散播,因而难以开展漏洞管理方法和补丁包派发。也不能了解受影响设备的精确总数,预估具体受影响的设备总数远远地超出现阶段可能的上百万。

进攻情景

攻击者利用AMNESIA:33漏洞可以良好控制受害人设备,并且用受害人设备:

- 做为互联网的进口点;

- 进一步进攻的直线轴点;

- 总体目标互联网的停留点;

- 进攻的终极目标。

针对公司而言,互联网网站被黑的隐患也在不断地增加。对顾客而言,其IoT 设备很有可能会在不知道的情形下变成规模性黑客攻击的一部分,例如僵尸网络。下列是对于特殊领域的进攻情景:

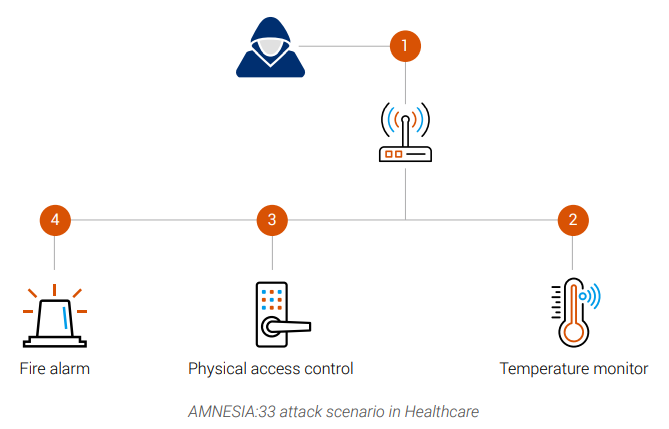

医疗业

在医疗行业,攻击者的总体目标是毁坏IoT 设备来去医院生产制造错乱。

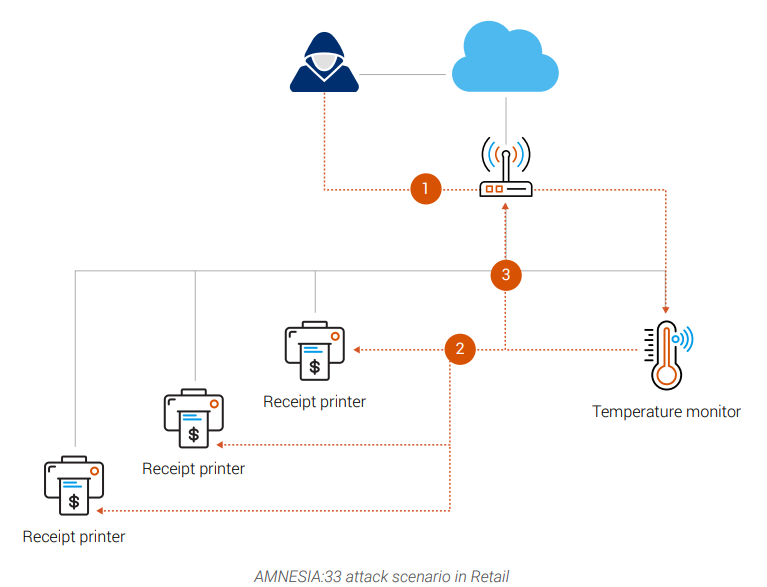

零售行业

在零售行业,攻击者的总体目标是利用物联网技术设备做为突破口,在忙碌阶段毁坏零售店。

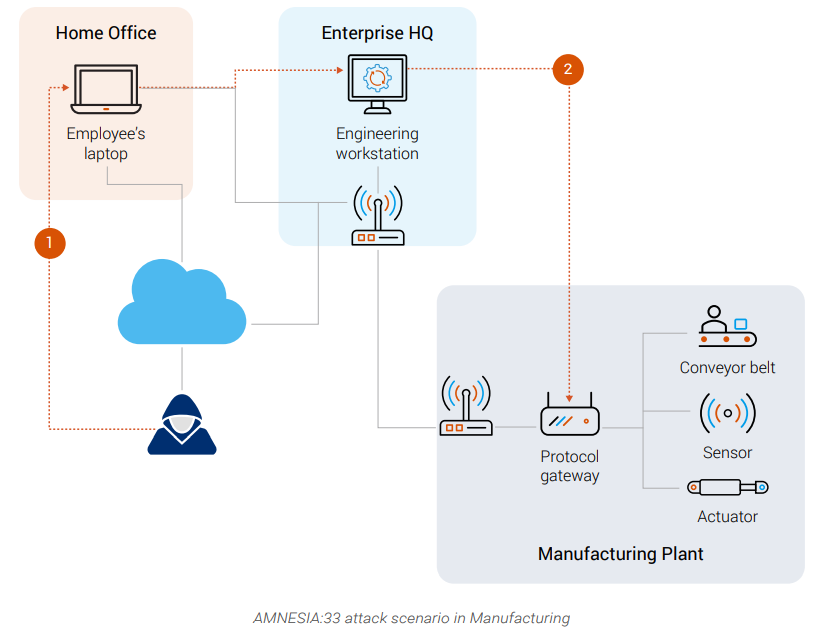

加工制造业

在制造行业,攻击者的总体目标是根据OT互联网毁坏生产流水线。

大量有关amnesia33漏洞的状况参照:https://www.forescout.com/research-labs/amnesia33/

详细漏洞数据分析报告参照:

https://www.forescout.com/company/resources/amnesia33-how-tcp-ip-stacks-breed-critical-vulnerabilities-in-iot-ot-and-it-devices/

文中翻譯自:

https://www.forescout.com/company/resources/amnesia33-identify-and-mitigate-the-risk-from-vulnerabilities-lurking-in-millions-of-iot-ot-and-it-devices/