SSH是一种协议书规范,它的具体目标是完成远程登陆和保证安全性互联网服务。它的建立有很多种多样,最经常使用的是开源系统openssh。

对称加密和非对称加密

在解读SSH完成原理以前,大家先来知晓下加密方法,众所周知为了更好地信息的安全性,数据信息在移动互联网上传送肯定是要加密。那加密又要分成二种加密方法:

- 对称加密(秘钥加密)

- 非对称加密(公匙加密)

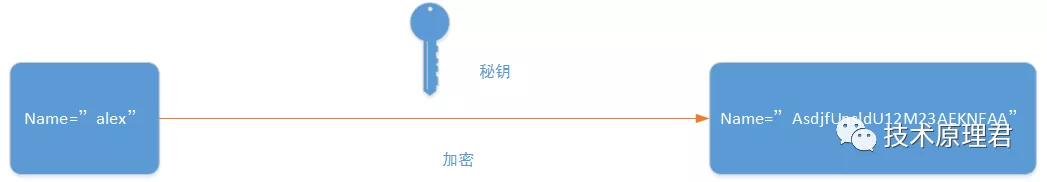

对称加密,便是加密和破译全是应用同一套秘钥。看下面的图所显示:

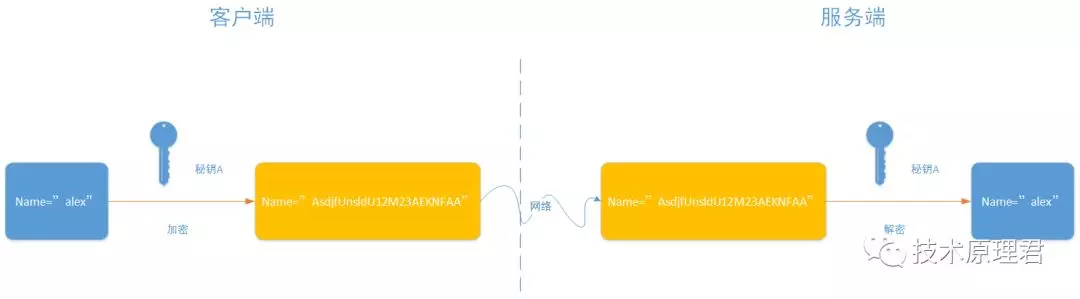

服务器端和手机客户端的互动全过程如下图:

对称加密的加密抗压强度很高,可是这有一个非常大的问题。便是:怎样确保秘钥A的安全性?当手机客户端的数目十分大的情况下,怎样确保秘钥的安全性?一旦秘钥泄露出来,不良影响无法预料。客户的安全性就没有确保。因此非对称加密的产生就为了更好地填补这一点。

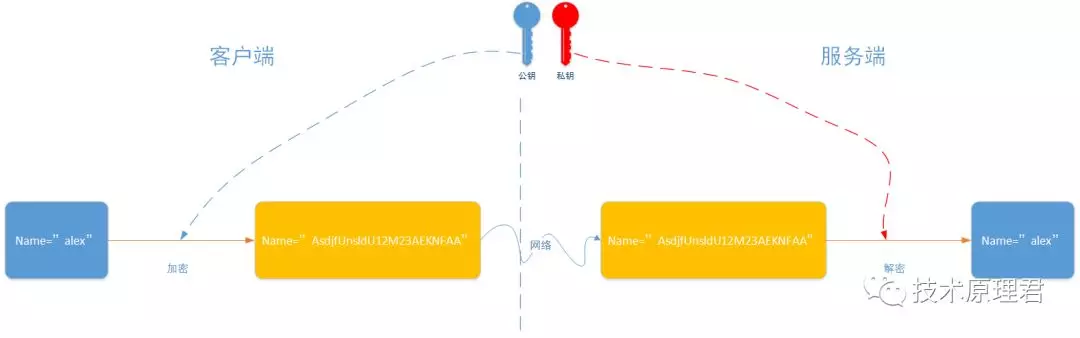

非对称加密有两个秘钥:“公钥”和“公匙”。公钥加密后的保密,只有根据相应的公钥开展破译。而根据公匙逻辑推理出公钥的几率几乎为零。下面的图展现的是基本上原理:

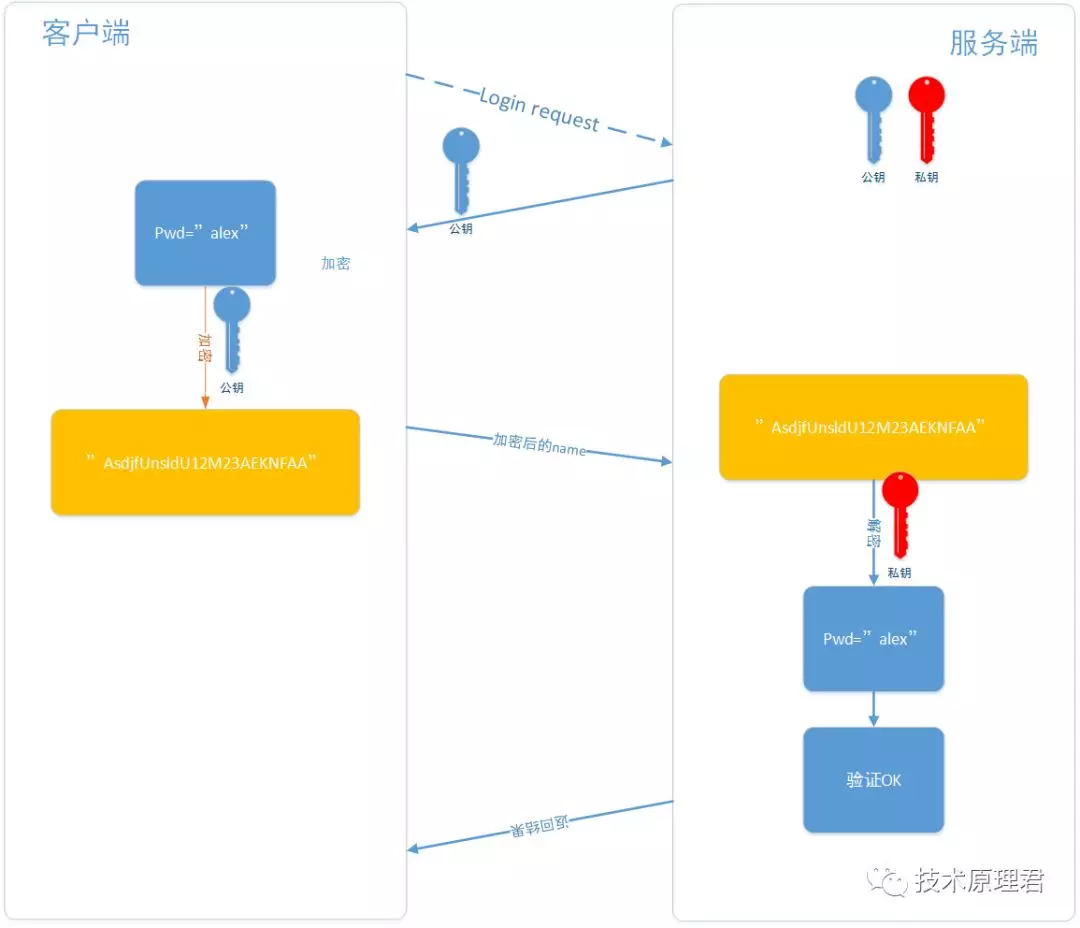

图中在具体的应用中具有一个问题,便是手机客户端必须了解服务器端的公匙,要不然无法加密。因此必须服务器端告之手机客户端公匙的一个全过程。如下图:

- 服务器端接到服务端的登陆要求,服务器端把公匙发给手机客户端

- 客户端用这一公匙,对登陆密码加密

- 手机客户端将加密后的密码发送给服务器端

- 服务端用公钥破译,认证OK

- 回到认证結果

公钥是服务器端特有,这就确保了服务端的登陆信息内容即使在数据传输全过程中被窃据,都没有公钥开展破译,确保了数据信息的安全系数,这灵活运用了非对称加密的特点。

你觉得那样就安全性了没有?

以上图上有一个系统漏洞:手机客户端怎样确保接纳到的公匙便是总体目标服务器端的?假如网络攻击捕获了服务端的要求,推送自身的公匙,那手机客户端用这一公匙加密的登陆密码,就能被网络攻击用自身的公钥破译。这不是一个挺大的系统漏洞吗?

SSH怎样做的?

SSH有这两种方法:

- 根据动态口令的验证;

- 根据公匙验证

1. 根据动态口令的验证

从以上可以了解,大家的关键要处理的是“怎样对服务器端的公匙开展认证”,手机客户端只需对公匙开展确定下就OK了。通常在第一次登陆的情况下,系统软件会发生下边信息提示:

上边的信息内容说的是:没法确定服务器ssh-server.example.com(12.18.429.21)的真实有效,但是了解它的公匙指纹识别,是不是再次联接?

往往用fingerprint替代key,主要是key过度长(RSA算法转化成的公匙有1024位),难以立即较为。因此,对公匙开展hash转化成一个128位的指纹识别,那样就便捷较为了。

键入yes后,该host已被确定,并被增加到文档known_hosts中,随后就必须输入支付密码。

2. 根据公匙验证

- 手机客户端与服务器端商议造成对话密匙;

- 手机客户端会向服务器端推送一个登陆要求(如:root@192.168.1.2),推送的信息内容包含登录名root和root的公匙指纹识别,且全部数据是根据对话密匙加密过的。

- 服务器端根据对话密匙破译手机客户端推送的数据信息获得要求登陆的登录名root和root的公匙指纹识别,随后载入root客户家文件目录下的全部公匙数据信息(/root/.ssh/autorized_keys文件中),并各自根据单边加密优化算法获得各公匙的数据信息指纹识别与手机客户端推送回来的数据信息指纹识别做比照,进而寻找手机客户端上的root客户的公匙;

- 服务器端应用寻找的手机客户端的公匙对一个随机数字开展加密推送发给手机客户端;

- 客户端应用公钥对服务器端推送的随机数字保密开展破译,随后把破译結果发给服务器端;

- 服务端认证手机客户端破译后的信息与自身推送的信息一致,则对手机客户端身份认证取得成功;