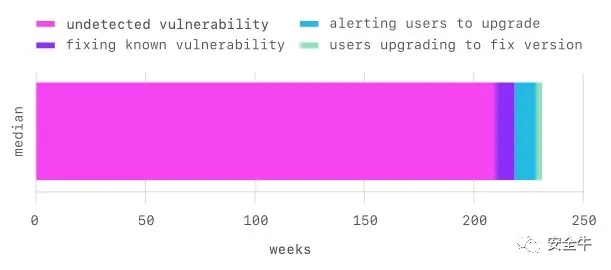

近日,GitHub在其本年度Octoverse情况报告中强调,开源软件安全性漏洞在被公布以前的发现周期时间超出四年。

报告剖析了超出45,000个主题活动编码文件目录,以深入了解开源系统安全系数(漏洞)及其开发者在漏洞报告、报警和弥补层面的作法。

别的发现

根据剖析依赖关系图搜集的将近一年的信息后,报告发现GitHub上的大部分新项目最少具备一个开源系统依赖项。

针对应用JavaScript(94%)、Ruby(90%)和NET(90%)的消费者而言百分数最大。JavaScript和Rudy新项目的中位数立即依赖项总数较多(各自为10和9),而JavaScript的中位数可传送依赖项总数较多(即他们的立即依赖项自身具备别的依赖项)。

另一个有意思的发现是,大部分开源软件漏洞是由不正确而不是故意进攻造成的。

“对来源于六个生态体系的521个随机样本开展的剖析发现,有17%的编码递交与侧门试着之类的显著故意个人行为相关。在这里17%的数据分析中,绝大部分来源于npm生态体系。”

她们说明说,侧门最显著的征兆是网络攻击通常是根据帐户挟持来获得对软件包源码储存库的访问限制,而对于这种试着的最后一道防线是在开发设计管路中开展认真的同行业审查,尤其是来源于新提交者的变更。

“很多完善的新项目都开展了仔细的同行业审查。网络攻击早已认识到了这一点,因而它们常常尝试在发售时间阶段根据版本管理以外的方法来执行毁坏,例如根据对程序包名字开展伪造来蒙骗大家免费下载恶意程序版本号。”

GitHub强调,人为因素造成的漏洞也可以具备相近故意进攻的毁灭性,并且更有可能危害受大家喜爱的新项目。

开源系统安全性的最佳实践

“应用开源软件时,安全性一直是关心的关键。大家的分析表明,发现的潜在性漏洞与所撰写源代码的个数正相关。”报告强调:“开源系统的能量和期待来源于小区。根据与上百万开发者的联合,不但可以开发设计程序包并且可以鉴别和修补漏洞,我们可以更快、更可靠地软件开发。”

报告注重,开源系统安全性的关键是运用自动警报和补丁包专用工具。“我们自己的剖析发现,自动生成pull request升级补丁包版的储存库,均值修补時间为33天,这比沒有自动升级的储存库要快13天或1.4倍。”

【文中是51CTO栏目创作者“i春秋”的原创文章内容,转截请根据i春秋(微信公众平台id:gooann-sectv)获得受权】

戳这儿,看该创作者大量好文章