近些年,特别是在在新冠新冠疫情的直接影响下,大家对智能机的依靠可以说与日俱增,运用内付钱也日渐变成应用智能手机的转型期。殊不知,谁都不愿接到超乎预估的信用卡账单,尤其是在我们不清楚附加花费是怎样发生的情况下。构想一下,假如有些人在您不知道或没经您允许的情形下为您申请注册了高资费电話服务项目,您会出现何体会。除开“账单心搏骤停”以外,怎样讨回损害则令人头痛,终究向服务提供商证实您从没准备应用这种服务项目几乎没什么很有可能?

这类骗术被称作国际性收益分为诈骗 (IRSF),牟取暴利丰厚,每一年可以为诈骗分子结构造就大概 40 到 60 亿美金的收益。 Check Point Research 近期看到了一个新的 IRSF 进攻主题活动,该活动根据一种掩藏的最新型挪动恶意程序组合,暗地里为新用户注册高资费服务项目。

这一名叫 WAPDropper 的新式恶意程序可以将别的恶意程序免费下载到受感柒机器设备上并实行这种恶意程序。这类多用途‘droper’会悄悄的安裝到消费者手机,随后会免费下载别的恶意程序,这也是 2020 年最多见的挪动感柒种类:依据人们的黑客攻击发展趋势:2020 年中期报告,在 1 月至 7 月期内,这种‘dropper’木马病毒发生在了近一半的挪动恶意程序进攻中,在全世界范畴内一共导致了数千万例感柒。

WAPDropper 包括2个不一样的控制模块:dropper 模块,该控制模块承担免费下载第二阶段恶意程序;及其 premium dialer 控制模块,该模块为受害人定阅由合理合法由来给予的高资费服务项目。在这儿,合理合法由来多就是指坐落于东南亚地区的电信网服务提供商。

在这类及相近骗术中,网络黑客和高资费服务项目使用者互相串通,乃至可能是同一群人。这就是一场猜数字游戏:应用高资费服务项目拨通的电話越多,这种服务项目身后的犯罪分子得到的收益就越大。在这一场骗术中,除悲剧的受害人以外,别的平均为受益者。

感柒链

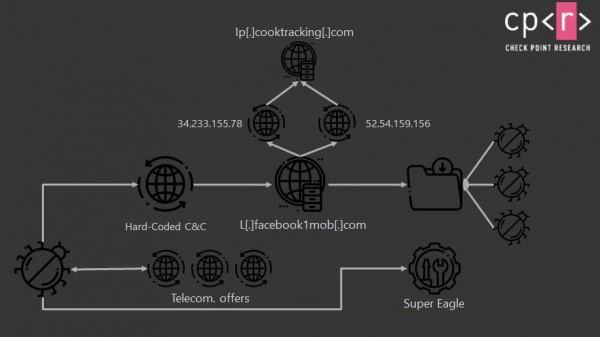

感染起源于客户从非官方应用商店将受传染的运用下载安装上。客户安裝受传染的使用后,WAPDropper 便会联络其指令和操纵 (C&C) 网络服务器,随后免费下载 premium dialer 控制模块,该模块会开启一个较小的 Web 主视图显示屏,并联络合理合法电力公司给予的高资费服务项目。

一旦 WAPDropper 取得成功载入了宣传策划高资费服务项目的电力公司的登陆页面,它便会试着为客户定阅这种服务项目。在某种情形下,必须实行 CAPTCHA 流程才可以进行定阅。WAPDropper 可根据应用“ Super Eagle”的业务根据此检测。

图 1 – 攻击链流程表

全力以赴防御力挪动危害

为了防止遭受 WAPDropper 等恶意程序的进攻,客户可以采用的主要方法之一是仅从官方应用商店(Apple 的 App Store 和 Google Play)下载应用。可是,该对策也并不是万无一失:2019 年,Google Play 中的六款运用中隐匿了 PreAMo ad-clicker 恶意程序,这种运用在被免费下载 9,000 千次后才被删掉。

申请强制执行对策以阻拦公司客户从第三方由来下载应用以往针对机构而言是不太可能的,但目前状况早已不一样。依靠Check Point SandBlast Mobile 的免费下载阻拦作用,机构现在可以根据各种各样特点(例如运用来源于的域 URL、文件扩展名、资格证书等)在 iOS 和 Android 机器设备上阻拦应用软件下载。此作用可避免客户从来不受信赖由来下载应用,进而全自动减少安裝含有故意內容的运用的风险性。管理人员还能够设定域授权管理。

假如您猜疑自身的机器设备很有可能配有受传染的运用,请运行下列实际操作:

- 从机器设备上卸载掉受传染的运用

- 查询您的智能手机和银行对账单,确定是不是已申请注册一切定阅,假如很有可能,撤销这种定阅

- 安裝安全性解决方法以预防将来有可能产生的感柒

Check Point SandBlast Mobile 挪动危害防御力 (MTD) 解决方法,可以带来最普遍的作用来协助贵机构维护挪动职工。该解决方法可合理防御力全部挪动进攻空间向量,包含阻拦免费下载故意运用和嵌入恶意程序的运用。