自2004年至今,我每一天都是在应用macOS,自打OSX Panther(2003年10月发布)至今,我采用过该操作系统的每一个版本,并且自打Lion 10.7(2011年7月发布)至今,我每一年都是会对macOS的每一个版本开展beta检测。尽管这很有可能听起来很繁杂,但我依然会在这个环节中学习培训苹果桌面自然环境的全部专业知识。但在实践过程中,iPhone的操作系统总是能产生一些新的意外惊喜。例如,相关选择项键的技巧很有可能会被掩藏很多年,而因为iPhone每一年发布一次,有谁知道也有是多少未被发现的技巧?

即便如此,很多年来,我还是发觉并常常采用一些技巧,这种技巧在macOS的可靠每日任务中十分有用,不论是撰写编码、检索系统漏洞、纪录恶意程序个人行为或是挑选受传染的机器设备。在这篇文章中,我觉得共享在其中一些技巧,期待别人可以应用他们。下列就是我最经常使用的15个macOS安全性技巧!

搜索一切应用软件的Bundle ID

技巧:

或

详细介绍:

App Bundle ID(Bundle IDentifier)是系统软件APP唯一bai识别du的ID。其用于捆缚鉴别用,说明运用和别的App的差别。App Bundle ID一般zhi用以软件开发技术在转化成手机软件时必须进dao行捆缚的独特字符串,而且每一个APP仅有一个专用Bundle ID,别的开发软件不能应用。基本Bundle ID选用“com.

Bundle ID在应用软件Bundle的Info.plist文档中设定,并在Bundle载入硬盘后立即注册到Launch Services数据库中。那样,假如你了解应用软件的Bundle ID,那麼就非常容易寻找它的部位,而不需要像应用Finder或shell find命令那般耗费多余的CPU資源。

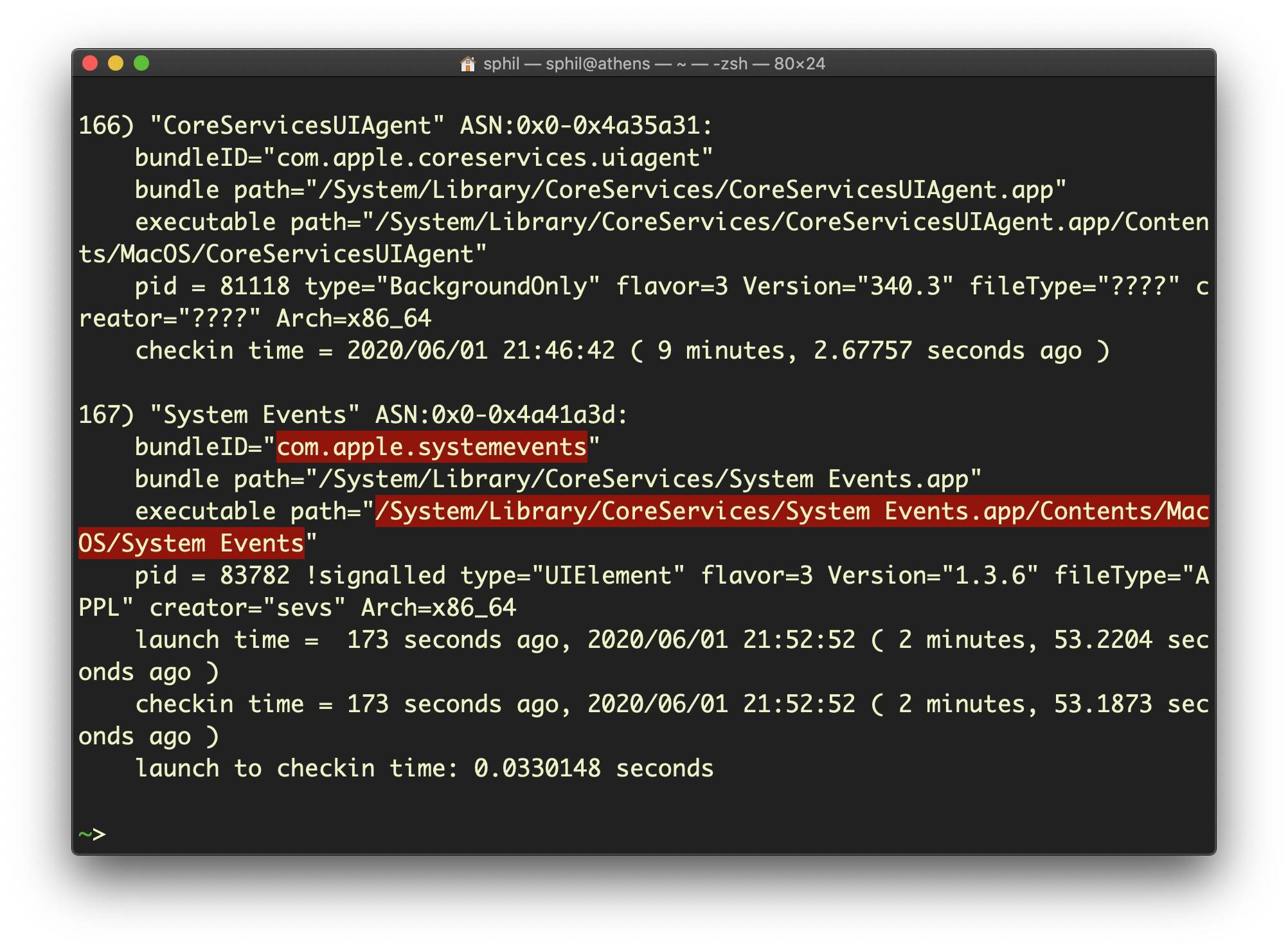

第一个实例应用lsappinfo从輸出中查看全部已经运作的程序和grep,以得到Bundle ID。该应用工具的目录信息内容比较丰富,不但可以对你说包的ID,还能够对你说可执行程序的途径,现阶段的PID和很多别的详细资料。相关大量详细资料,请参照官方网站。

可是,你也许期待寻找现阶段未运作的手机应用程序的bundle标志符。因此,请应用运用mdfind应用工具的第二个版本。

一定要注意,mdfind只表明客户有权利浏览的资料的結果:这就是为何你肯定不会获得基本' find '指令中任何的管理权限不正确(除非是你将stderr跳转到/dev/null)。但这没事儿,由于全部Launch Services数据库全是与客户有关的:它只能回到客户有权利运行的运用的結果。mdfind命令便是Spotlight作用的终端设备页面,这代表假如Spotlight被禁止使用,mdfind命令也将不能工作中。mdfind命令十分快速、高效率。

找寻欠缺硬底化运作时(Hardened Runtime)的应用软件

技巧:

详细介绍:

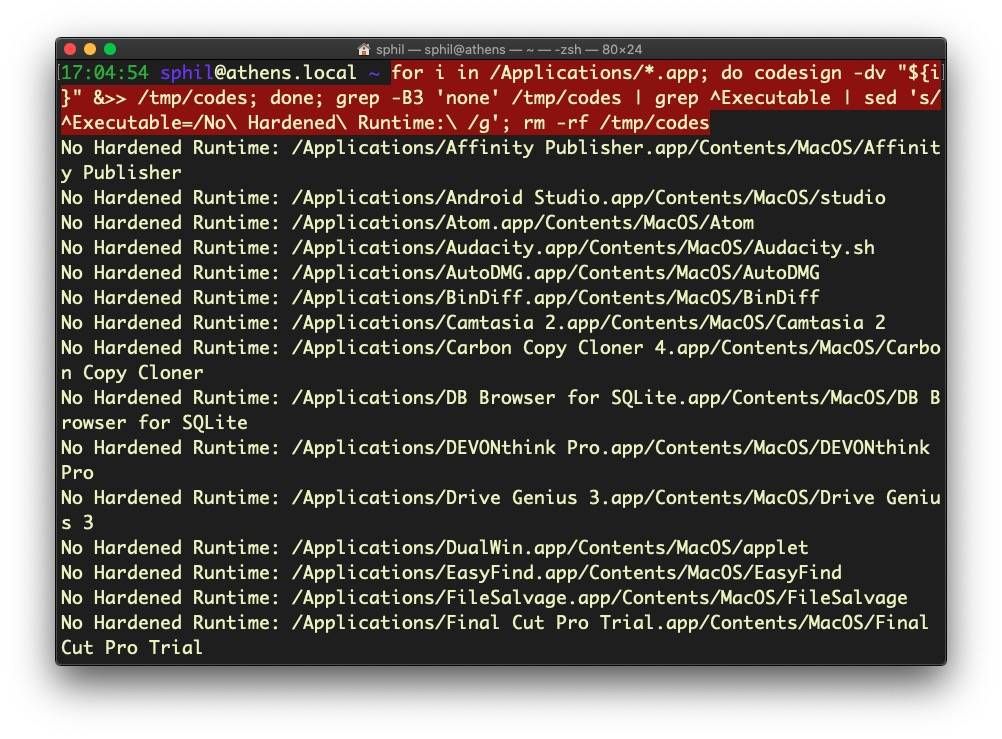

从macOS 10.15 Catalina逐渐,默认设置状况下,全部的应用软件都需要通过公证处公证才可以运行,可是有一些免责声明代表着你的体系中很有可能有没经公正的应用软件。最先,客户可以在当地进行对公正的规定,这并不一定管理权限。这也是一种常用的macOS恶意程序技术性,可对使用者开展社交媒体建筑工程设计以保证这一点。次之,iPhone在初期环节在公正规定上有一些犹豫不定,在2020年2月以前在没有那麼严谨的需求下开展了公正并安裝的应用软件,例如沒有硬底化的运作时,即使在更严苛的规定起效后,还可以在Catalina上正常的运作。

假如你安裝的Xcode专用工具的单行道编码短得多,则可以查验应用软件是不是沒有公正“票据”:

可是,这有两个问题,除开必须Xcode命令行工具以外。

最先,不用凭票就可以对运用开展公正;事实上,很多开发者将票据额外到DMG或程序安装,而不是应用软件自身,因而仅查验票据不容易造成精确的結果。

次之,从安全系数视角看来,公正的具体作用是,在最严谨的标准下,它必须加强的运作时标示。沒有这类标示的程序可以被故意过程改动,因而,应用此技巧,大家事实上要在“应用软件”文件夹名称中列举全部应用软件。自然,你能而且应当考虑到将同样的新技术应用于包括应用软件的别的文件夹名称,随后检测他们是不是都缺乏必不可少的标示。单行道编码将代码签名的結果輸出到一个缓存文件,随后对文档中全部压根沒有标示的内容开展爬取,这说明沒有加强的运作时。在輸出与检索配对的可执行程序目录以后,单行道编码还会继续消除此缓存文件。

搜索联接到局域网络的机器设备

技巧:

详细介绍:

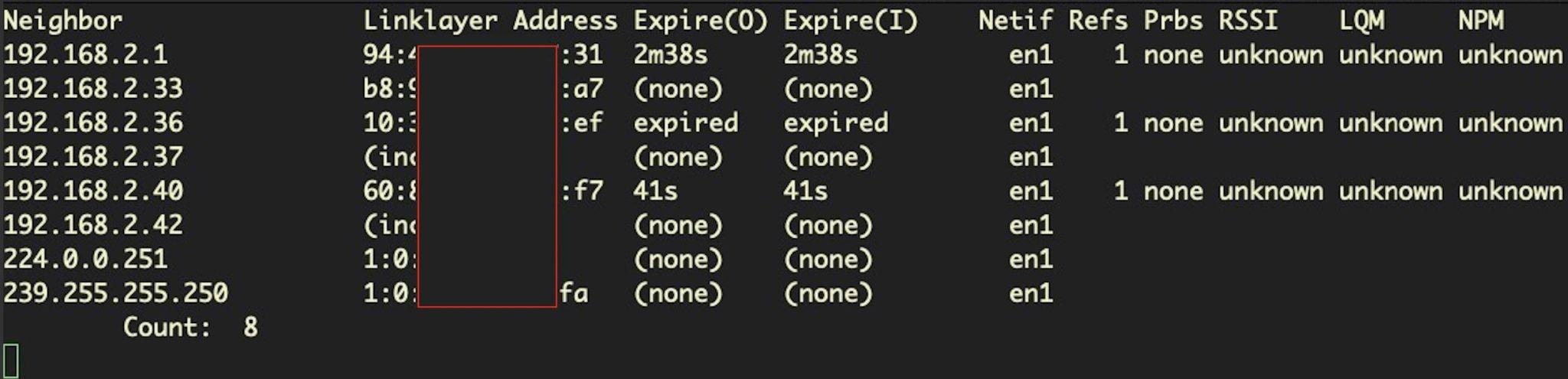

这一单行道程序流程运用arp应用工具会印刷出联接到LAN的机器设备的信息内容,包含当地IP地址、MAC地址(又被称为链路层详细地址)和无效時间等。该指令应用2秒左右延迟时间的无尽while循环系统,便于它不断创新,直到你采用电脑键盘指令Ctl-C终断它才行

假如你还是保存互联网上容许的MAC地址的明细,这可能是一种很容易的方式,可以手动式发觉家中,试验室或别的中小型互联网中产生的故意机器设备。针对自动化技术企业解决方案,请应用SentinelOne的Ranger之类的专用工具。

对资料开展inflate解决,更改它的hach

技巧:

详细介绍:

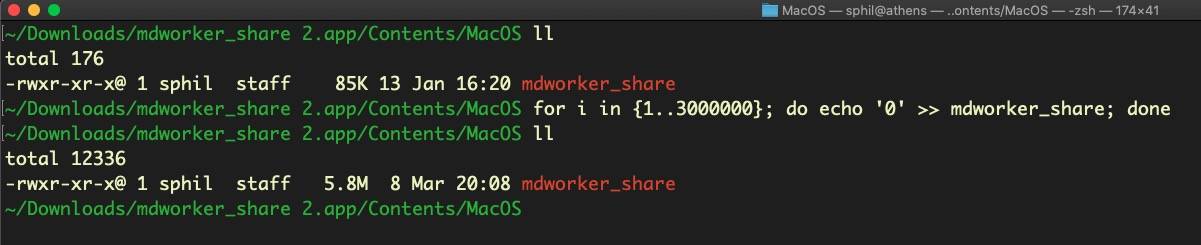

当检测已经知道的恶意程序时,在某种情形下,你也许要更改文档的高低或hach,以战胜检测服务标准。这一技巧在大家近期的一篇有关怎样在Catalina上绕开XProtect的内容中详细介绍过,但这显然并不是你要应用它的唯一缘故。一切图片大小查验及其对于文档hach的信誉度查验都能够利用这些形式开展。在后一种情形下,不用将文档扩大到一个字节以上,因而将标准中的第二个数据从3000000调节为2,并将其调整为比你尝试摆脱的标准中提及的尺寸略微大一点的数据。

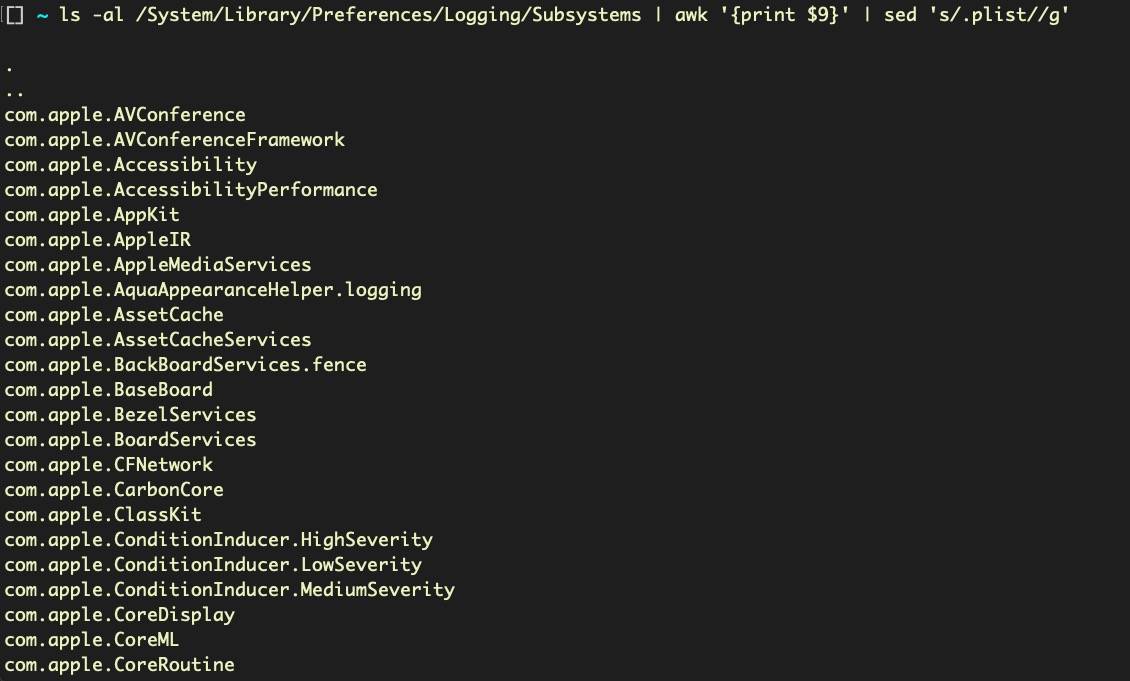

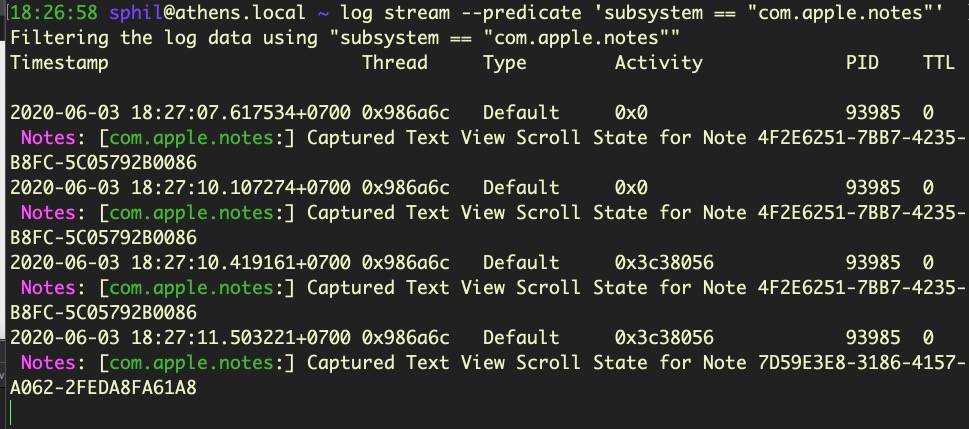

搜索全部日志分系统的名字

技巧:

详细介绍:

iPhone的内嵌日志专用工具容许你浏览os_log、os_trace和别的日志系统软件建立的系统软件范畴日志信息。一旦你把握了怎么使用它,通用性日志系统软件便是一个强悍的常用工具。但是,这必须消除好多个阻碍。一个是习惯性应用根据谓词演算的过虑。另一个是了解什么分系统可供查看。

在这个技巧中,大家从系统中获取全部可以用的分系统,并将他们打印出到stdout。

根据此目录,大家现在可以将检索范畴变小到特殊地区,这针对不正确搜索和系统漏洞评定十分理想化。

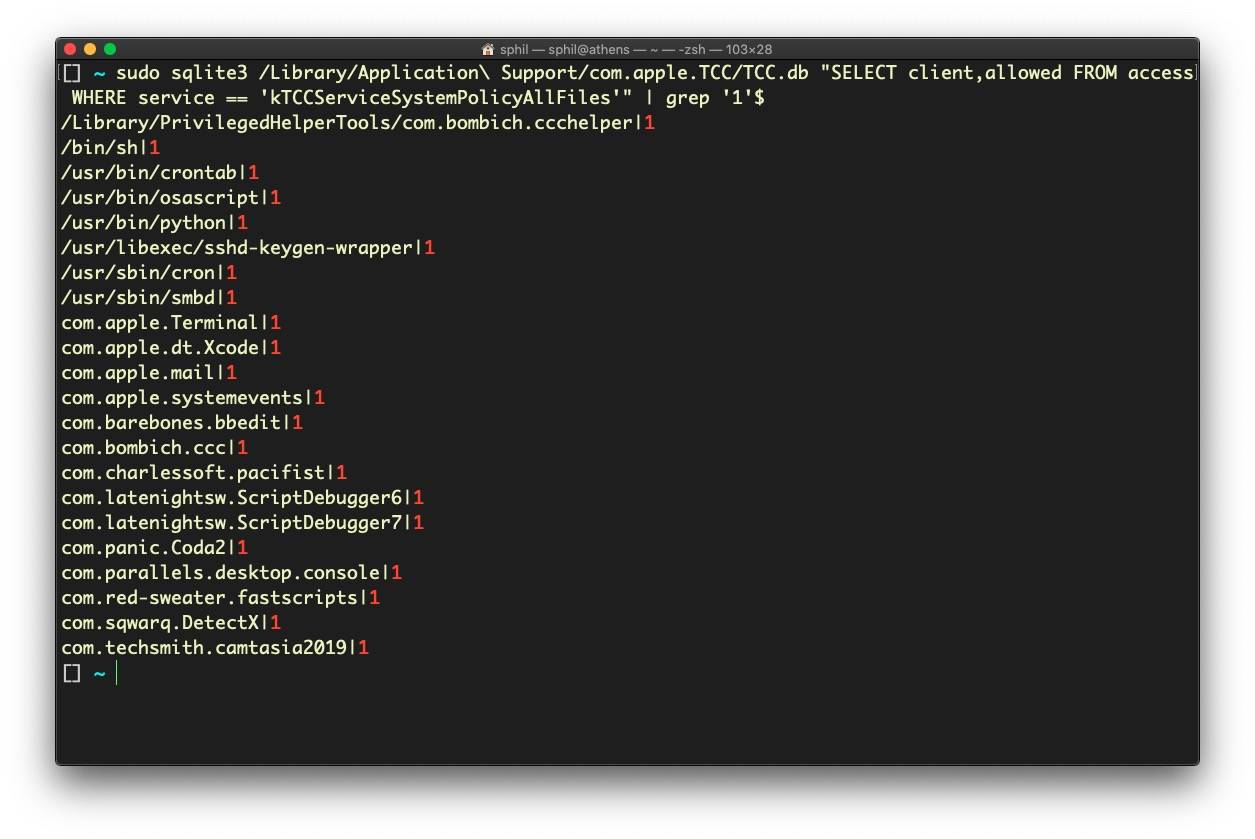

查找具备彻底磁盘访问权限的应用程序

技巧:

详细介绍:

全磁盘浏览(FDA)是macOS Mojave中导入的一种客户维护体制,并在macOS Catalina中获得了明显拓展。它是不是确实能合理地给予现实世界的保障还另当别论,但毫无疑问的是,针对开发者和高級客户而言,这时常是让人气馁的缘故,由于很多常用的应用程序和脚本制作作用将不能工作中,除非是实行全过程得到FDA的批准。

这一技巧容许你迅速明确给出机器设备上的什么应用程序被赋予了该管理权限。在大部分情形下,輸出应当与你在系统软件首选项“安全性和个人隐私”视图中见到的一致(参照“个人隐私”菜单栏下的“全磁盘浏览”)。可是,假如你的机器设备是由MDM解决方法管理方法的,那麼系统软件首选项不容易表明具体具备详细磁盘访问权限的全部项,因而在这样的情况下,这一技巧也很有效。留意sudo指令的应用:你需要管理权限才可以载入TCC SQLITE3数据库查询。

特别注意的是,假如你在结尾终止对grep的启用,那麼你将见到一个更长的内容目录,别的条目地结尾为0。这种应用程序早已发生在FDA的目录中,但现在都还没开启。

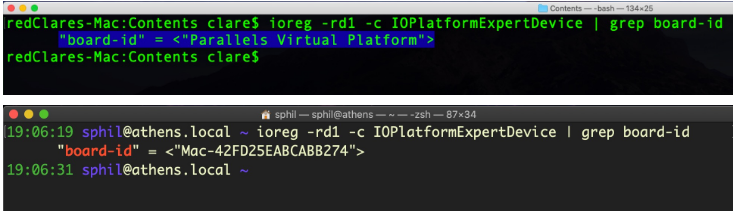

获得Mac的UUID, Board-ID

技巧:

或

详细介绍:

这也是macOS广告推送常见的技巧,因为各种缘故,它很有效。从网络攻击的方面看来,IOPlatformUUID是网络攻击追踪受传染的受害人的好方法,而且UUID可以做为URL的一部分从受害人的电子计算机发送至网络攻击的C2。从防御者的方面看来,监控对ioreg和system_profiler的启用是非常值得的,这种启用专业查找IOPlatformExpertDevice特性或分析UUID。

一定要注意,ioreg同一特性目录中的“board-id”键是故意过程鉴别它是运作在原装机上或是在科学研究员工的vm虚拟机上的几类方式之一。

相近地,从system_profiler得到详细的硬件配置简述给予了很多有效的条件信息内容(应用与上边同样的指令,可是删掉对grep的启用和以后的任何內容)。

system_profiler指令事实上是系统信息的命令版本号,坐落于应用程序文件夹名称内的专用工具子文件夹名称中的应用程序。应用system_profiler -listDataTypes查询可以查看的任何不一样一部分,文中将给你给予关于该应用工具的别的有效信息内容。

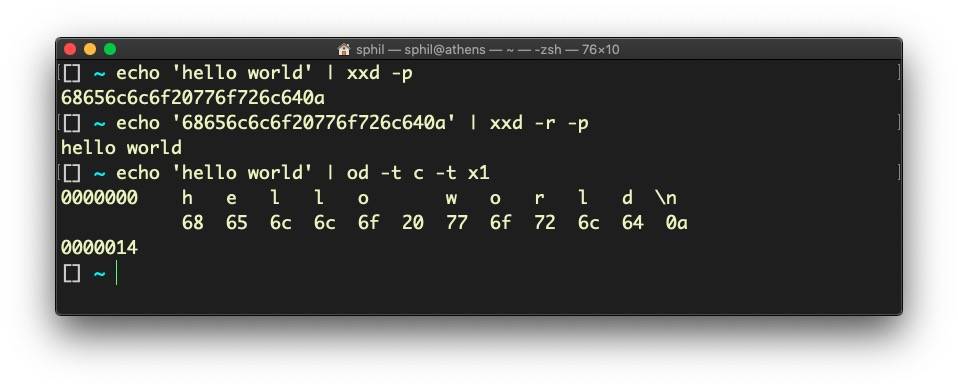

将十六进制字符串数组变换为ASCII(随后再变换)

技巧:

或

或

或

详细介绍:

假如你留意设施的安全系数,那麼就几乎难以避免会常常碰到在十六进制编号的字符串数组和ASCII标识符中间开展转化的状况。如上边的编码所显示,事实上有很多方式 可以完成,实际在于你的喜好。就我本人来讲,我更喜欢应用xxd,因为它速度更快,便于记忆力且键入简洁明了。保证应用-p电源开关来得到好看的持续打印出字符串数组。根据-r电源开关,可以将十六进制转换回ASCII码。

od应用工具给予的輸出略有不同,以ASCII和十六进制并行处理表明每一个字节数,这在你需要形象化地将每一个字节数与其说ASCII表明方式开展非常的情形下很有效。

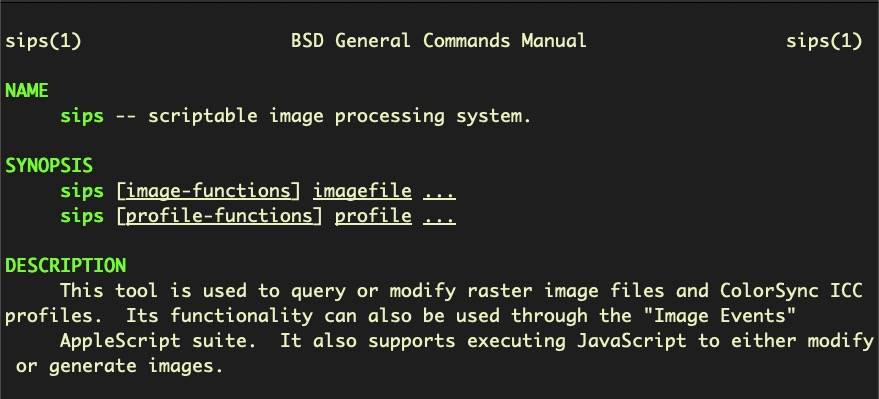

大批量将PNG图象文件夹名称变换为JPEG

技巧:

详细介绍:

无论你是开展网站渗透测试、科学研究或是创作,安全领域中的另一个普遍每日任务是手机截图。默认设置状况下,macOS显示屏捕获应用工具将应用.png格式。可是,假如你将屏幕截屏上传入网页页面,通常优选JPEG文件格式,由于一些文档更轻便,而且页面加载速率更快。

虽然你能变更screencapture的默认设置格式文件(请参照man screencapture),但我发现将初始值保存为.png很有效,因为它通常是很多别的目标的优选文件格式。幸运的是,这类单行道编码几乎可以马上解析xml各项工作文件目录中的全部图象,建立一个名叫“JPEGS”的新文件夹名称,并应用JPEG文件格式的全部PNG团本添充该文件夹名称。sips工具是一个不为人知的应用工具,具备很多有效的作用。Sips是Mac给予的一个处理照片的命令行工具,与Photoshop这类超重量级参赛选手对比,当然作用上应差许多。但是总的来说如尺寸剪裁、图片翻转和转动这种日常小作用实际上也不需要非要使用Photoshop那样专业型的专用工具。快速学习一下像sips那样的终端设备命令可以迅速輔助你达到目标。很有可能那里PS还没彻底开启,这里照片早已解决好啦。

文中翻譯自:https://www.sentinelone.com/blog/15-macos-power-tricks-for-security-pros/