【51CTO.com快译】您是不是了解过鱼叉式打鱼(spearfishing)?它是一种对于特殊企业或群体的,以盗取比较敏感信息或操纵网络为目地的,电子邮箱类蒙骗进攻。依据一项全新的科学研究表层,每一年产生在全世界各地的,对于各种公司的黑客入侵事情中,有95%都和鱼叉式打鱼相关。

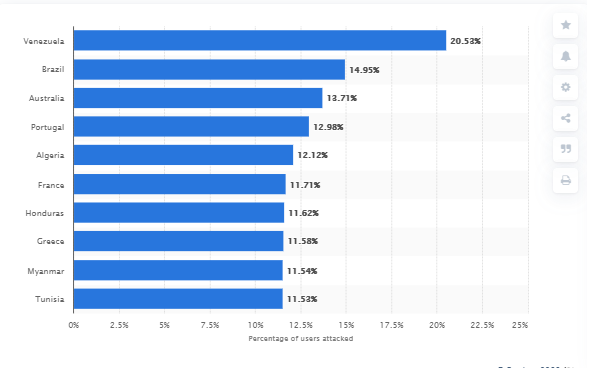

图中展现了2020年第一季度,全世界范畴内遭受网络中间人攻击频次最大的我国排名信息。在其中,委内瑞拉因有20.53%的网络客户遭受了网络中间人攻击,位列这张表格第一。该表格中的数据信息来源于依据英国中国统计局(https://www.statista.com/statistics/266362/phishing-attacks-country/)。

自然,近些年,伴随着鱼叉式网络垂钓等各种进攻的日益增加,公司逐渐更为关心手里应用程序和软件项目的可靠趋势。她们在开发设计可靠的应用软件的与此同时,期待可以防止因为一些无形中和有形化的不正确,而造成最后商品发生重要的安全性缺点。因而,为了更好地及时处理应用程序中具有的漏洞,及其变小易受攻击面,大家必须根据模拟黑客、以及个人行为,来进行经常且完全的渗透测试,发觉总体目标IT自然环境中的潜在性安全性漏洞,从而给予整顿。

渗透测试的总体目标

总而言之,渗透测试(或称Pen testing)是因为发觉隐患和漏洞,根据深层次检验与发掘总体目标在一切合理合法进攻方式下,很有可能遭受的影响水平。通常,渗透测试会牵涉到对于网络服务器、网络、服务器防火墙、服务器等硬件配置,及其各种各样手机软件,鉴别与发觉著名漏洞,并评定其具体影响的水平。

除开明确总体目标以外,渗透测试方式还能够被用以评定系统软件中具有的异常侧门体制,提升解决不一样种类的出现意外、或故意进攻的工作能力。因而,公司可以从以下层面获益于渗透测试:

- 根据检验各种漏洞很有可能造成的危害,将其归纳造成表格。

- 查验全新控制方法的配制与实行状况,保证其执行的实效性。

- 激发工作人员、硬件软件資源,根据开发设计管控措施,来结构加固应用程序、基础设施建设、及其步骤中的缺点。

- 在客户键入端实行全方位的模糊不清检测,以考量应用程序键入认证控制的实效性,并保证只接收通过“消毒杀菌”过虑的键入值。

- 可以看到不一样精英团队在侵入回应上的不够,从而根据改善内部结构事情回应步骤,提升安全事故的回应高效率。

渗透测试的頻率

渗透测试的次数在于很多要素,包含:行业类别、网络技术性、及其政策法规合规管理等层面。一般来说,假如产生下列任一状况,我们都应该马上分配实行渗透测试:

- 网络或基础设施建设产生重点转变

- 刚打上安全性修复程序流程

- 增加了新的应用程序或基础设施建设

- 变更了会议室的部位,及其相对应的网络

- 新公布了领域法律法规与政策法规

- 新的危害或漏洞被媒介公布

怎样实行渗透测试?

我们可以根据以下三种方式,进行系统化的渗透测试:

- 全自动渗透测试

- 手动式渗透测试

- 全自动 手动式渗透测试

渗透测试的差异环节

如同网络进攻拥有明确的依次流程那般,渗透测试还可以被分成不一样的环节。在其中,每一个环节都是有一个相应的总体目标,并为下一个环节的进攻做好充分的准备:

1.重要信息的搜集

在这个科学研究环节,自动化测试(QA)工作人员可以从外界掌握目的企业以及职工信息。如果是网络黑客得话,则会运用代码转换器,或者别的相似的网络資源,来扫描仪并检测总体目标网址。

2.枚举类型和鉴别

在这个环节,自动化测试工作人员会深入分析总体目标网络,尽量地检索很有可能遭受危害的服务项目、对外开放的端口号、及其应用程序。依据已征求允许的渗透测试种类与水平,测试工程师会搜集并鉴别出总体目标公司的重要信息,从而发觉自然环境中的突破口和漏洞。

3.漏洞扫描仪

根据早期的研究分析与提前准备,性能指标精英团队将在这个环节采用手动式与全自动紧密结合的方法,扫描仪总体目标网络上的隐患和漏洞。测试工程师可以关键对于如下所示普遍层面与一部分,进行方案与检测:

- 业务流程重要财产

- 技术性数据信息

- 客户资料

- 职工数据信息

- 对内部结构危害和易损性的特殊归类

- 外界危害–网络协议书、端口号、网络总流量、Web应用程序等

- 内部结构危害 - 经销商、职工、高管等

QA技术工程师通常会应用漏洞扫码器,来检验漏洞,并对其所组成的安全性危害开展纪录。以后,QA测试工程师将认证发觉到的漏洞是不是的确很有可能会被运用。所有的漏洞目录将在渗透测试完毕的汇报环节被递交。

4.明确最好进攻方式

全部早期准备工作早已做好准备,QA权威专家将在这里一环节决策攻击面剖析的最好方法,根据分析风险性和漏洞被充分利用的概率,最后协作全部渗透测试精英团队制订出一整套进攻的详细计划方案。

5.渗入和运用

前一个环节建立好的计划,会在这个环节被执行到已发觉的漏洞上,以进行获得比较敏感信息,启动DoS进攻,毁坏总体目标系统软件的网络資源等进攻实际操作。具体来说,我们在这一产品测试可以采用如下所示受操纵的常用进攻对策:

- 物攻

- 网络进攻

- Web运用进攻

- Wi-Fi攻击

- 社会工程学

- 零日运用

- 根据运行内存的进攻

社会道德网络黑客还将纪录和再次评定这些已被运用危害或漏洞,在这个基础上深入分析什么进攻很有可能变成关键业务流程模块的最大的安全隐患和安全风险。最终,在运用环节,这种社会道德网络黑客应也该清晰地剖析出一旦该类关键模块被运用后,会发生哪种不良影响。

6.风险评估和提议

上边五个环节的具体目的是获知和纪录很有可能遭受伤害的操作系统部件。为了更好地维护他们所相应的有形化、无形中的,物理学与信息的资本使用价值,QA测试工程师要开展进一步的风险评估。在这个基础上,她们尝试拟订包括了降低和修补总体目标环境安全管理漏洞和侵害的可行性分析提议。

特别注意的是,一旦检测进行,QA权威专家应立即、积极地清除被测自然环境,再次修复和配备她们在检测期内所获得的准入条件管理权限,并根据需要的方式,阻拦未来未认证浏览的产生。

7.汇报提前准备与总体目标

汇报的定编应最先从整体特性测试步骤逐渐,随后才算是风险性与漏洞对剖析。汇报中,大家要对关键的隐患与漏洞设置优先,便于整顿精英团队可以根据由高到低的次序,先后开展追踪和处理。自然,如下所示层面也必须被突显在汇报中:

- 清楚地列举出汇报的关键点,分类整理地展现检测中的发觉

- 每一个时期都应例举出在渗透测试期内所采集的数据信息

- 对全部已鉴别的隐患和漏洞给予详细的叙述

- 详细地论述管理方法用意和修补提议

- 申明该汇报对于的是总体目标系统软件的现阶段趋势,并建议不断开展安全性测试

渗透测试的不够

尽管优势占多数,可是渗透测试也普遍存在着如下所示客观性上的弊端和不确定性危害:

- 渗透测试很有可能会使系统软件深陷常见故障情况,乃至会导致的奔溃

- 检测的時间比较有限,且检测花费非常高

- 被测试数据非常容易发生不正确、毁坏、乃至被“环境污染”

- 時间紧、每日任务急,有可能造成检测的范畴受到限制,从而忽视了一些关键的部位和地区

渗透测试开源系统(完全免费)专用工具:

- Wireshark - http://www.wireshark.org/

- Nessus - http://www.wireshark.org/

- OpenSSL - http://www.openssl.org/

- Nmap - http://nmap.org/

- Metasploit - http://www.metasploit.com/

总结

现阶段,云服务器技术性的发展趋势为网络黑客和网络攻击给予了各种的专用工具和資源,促使它们可以不费力气地入侵系统结构和网络,给公司的行业信誉度、财产和服务项目导致很大的损害。渗透测试不仅是一个基础的检测全过程,它还可以被视作一种保护性的方式,用于发觉和检验各种各样安全性缺点和不一样病症,从而将操作系统的潜在性安全隐患削减在于未然。

全文文章标题:A Complete Guide to the Stages of Penetration Testing,创作者: Niranjan Limbachiya

【51CTO译文,协作网站转截请标明全文译员和来源为51CTO.com】