描述

Jsonp(JSON with Padding) 是 json 的一种"应用方式",可以让网页页面从其他网站域名(网址)那获得材料,即跨域请求接收数据。

为何大家从不一样的域(网址)浏览数据信息必须一个独特的技术性(JSONP )呢?这是由于同源策略。

同源策略,它是由Netscape明确提出的一个知名的安全设置,如今全部适用JavaScript 的电脑浏览器都是会采用这一对策。

传到callback 值用在結果里边立即回到。因而,假如该主要参数过虑不严苛。可以随意键入:callback数值:alert(‘1’);parseResponse 字符串数组。回到結果会打印出个alert对话框,随后也会一切正常实行。

事实上便是因为服务端对JSONP 的要求由来的查验不严苛造成的;

网络攻击仿真模拟客户向有缺陷的服务器发送JSONP要求,随后就获得到了客户的一些信息内容,再将那些信息内容发送至网络攻击可控性的网络服务器

基本原理

JSONP的最主要的机理是:动态性加上一个

全过程

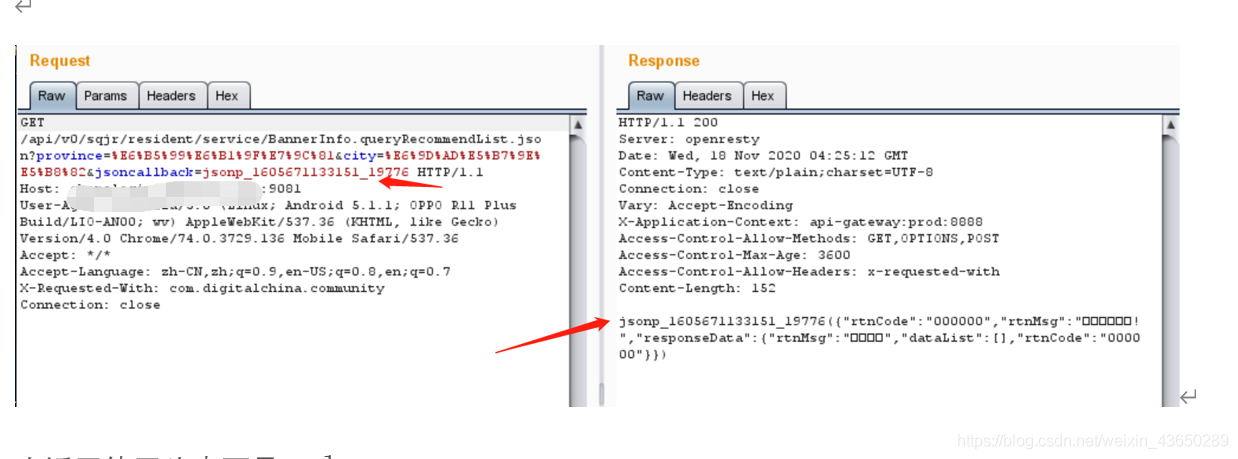

最先,寻找存有该系统漏洞详细地址:

http://IP:9081/api/v0/sqjr/resident/service/BannerInfo.queryRecommendList.json?province=浙江&city=杭州市&jsoncallback=jsonp_1605671133151_19776

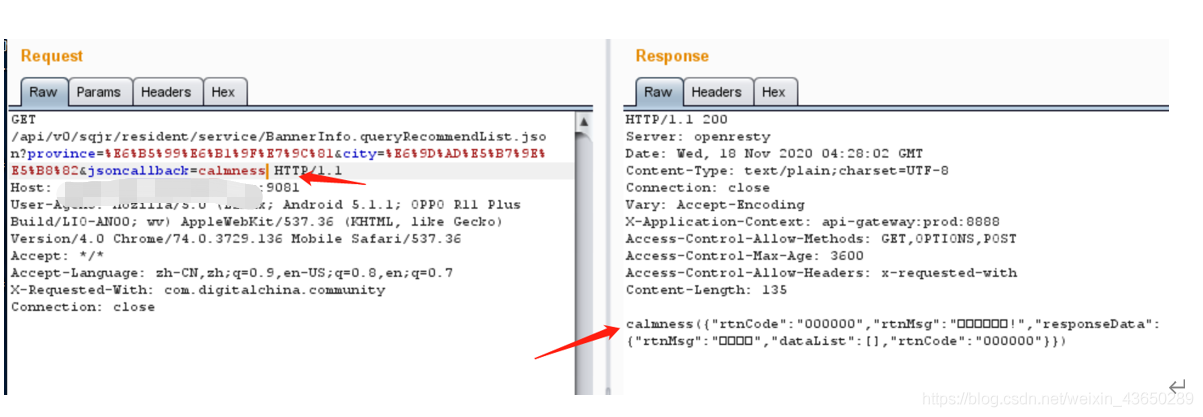

改动要求包信息内容,在传参开始中由此可见calmness;

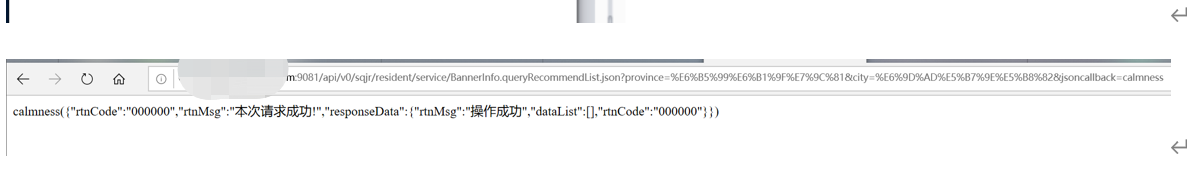

传过来的calmness便是函数公式名,服务器端回到的是一个调用函数,可以解释为:evil便是一个函数公式,(["customername1","customername2"])便是函数参数,网址前面只必须再撰写编码处理函数回到的值就可以。

再次:

如果我们改动jsoncallback的数值别的值,这里的传参也会对应更改。我们可以挟持jsoncallback主要参数,自身结构jsoncallback处理函数,受害人点一下大家仿冒的连接后,向jsonp插口进行要求,请求获得信息的处理方法由我们自己的jsoncallback处理函数解决,从而可以做到挟持目地

开展POC的撰写或是开展挖金

自然,也有绕开token安全防护开展csrf攻击;Referer 头的绕开这些;

修补提议

json恰当的http头輸出尽量减少跨域请求的传输数据,针对同域的传输数据应用xmlhttp的方法做为数据获取的方法,取决于javascript在电脑浏览器域里的安全系数维护数据信息。如果是跨域请求的传输数据,务必要对灵敏的数据获取做管理权限验证。