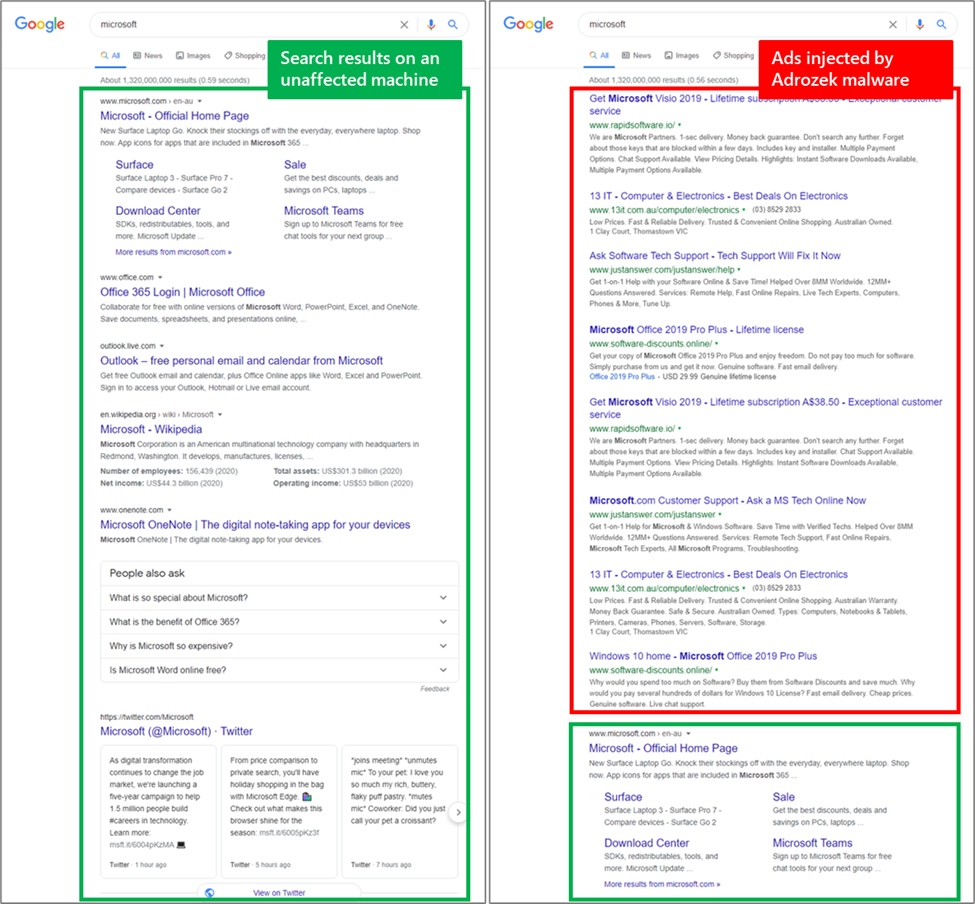

12月10日,微软公司推送了Adrozek 恶意软件的数据分析报告,该恶意软件可以感染客户机器设备,随后xiu给浏览器和浏览器设定,以引入广告宣传到搜索结果面中。

Adrozek 恶意软件自2020年5月逐渐活跃性,在8月做到最高值,每日操纵超出3万只浏览器。微软公司结果报告显示受感染的用户量大量。微软公司称,2020年 5月-9月,全世界检验到的Adrozek检测量就超出10万。受害人关键坐落于欧洲地区、东亚和东南亚地区。

Adrozek受害人遍布

ADROZEK原理和遍布

现阶段,恶意软件主要是根据經典的drive-by免费下载计划方案。客户会从合理合法网址跳转到引诱安裝恶意软件的网站域名。圈套手机软件会安裝Androzek恶意软件,随后在注册表文件的幫助下完成重新启动后的驻留。

一旦进行驻留,恶意软件就会找寻当地组装的浏览器,例如微软公司Edge、GoogleChrome、Mozilla Firefox或Yandex 浏览器。假如在受感染的设备上察觉了以上随意一款浏览器,恶意软件就会根据修改浏览器的AppData 文件夹名称来强制性安裝一个拓展。

为了更好地保证浏览器的安全性特点不容易起功效和检验这种未认证的修改,Adrozek 会修改浏览器的一些DLL文件来修改浏览器的设定和禁止使用安全性特点。

Adrozek做的修改包含:

· 禁止使用浏览器升级;

· 禁止使用文档完整性检查;

· 禁止使用安全性访问特点;

· 申请注册和激话上一步加上的拓展;

· 容许故意拓展在隐藏方式下运作;

· 容许拓展来沒有得到适度管理权限的情形下运作;

· 从菜单栏掩藏拓展;

· 修改浏览器的默认主页;

· 修改浏览器的默认设置搜索引擎。

以上实际操作的目地是容许Adrozek将广告宣传引入到搜索结果面中,恶意软件可以利用广告宣传的总流量来盈利。

Adrozek百度搜索较为

微软公司称在Firefox上,Adrozek还有一个可以从浏览器盗取凭据和提交信息到网络攻击网络服务器的特点。

Adrozek主题活动预测分析

Microsoft 称Adrozek进攻主题活动是比较复杂的,尤其是派发基础设施建设。科学研究工作人员关注了2020年5月逐渐Adrozek安装文件储放的159个网站域名发觉,每一个网站域名均值储存17300个动态性产生的URL,每一个URL有超出15300个动态性产生的Adrozek 安装器。规模性基础设施建设也表明了网络攻击维持进攻主题活动运作的信心。派发基础设施建设也是信息的,在其中一些网站域名活动的具体时间仅有1天,别的的一些网站域名活动的具体时间将近120天。

依据恶意软件payload和派发基础设施建设,科学研究工作人员预测分析Adrozek进攻活动会在未来几个月再次提高。科学研究工作人员提议受感染的客户重装其浏览器。

大量关键点参照:https://www.microsoft.com/security/blog/2020/12/10/widespread-malware-campaign-seeks-to-silently-inject-ads-into-search-results-affects-multiple-browsers/

文中翻譯自:https://www.zdnet.com/article/microsoft-exposes-adrozek-malware-that-hijacks-chrome-edge-and-firefox/倘若转截,请标明全文详细地址。