12月4日,Kubernetes 产品安全委员会公布了一个新的Kubernetes漏洞——CVE-2020-8554。该漏洞是中危漏洞,危害全部的Kubernetes 版本号,并且现在依然沒有修补。

漏洞剖析

CVE-2020-8554漏洞是Kubernetes服务项目中External IPs和 Load Balancer IPs 2个特点中的设计方案漏洞。Kubernetes服务项目是一种将运作在pod集在的使用以互联网服务的状态曝露。一个服务项目会曝露给一个或好几个IP。一旦布署,群集中的结点便会将到服务项目IP的总流量路由器到给予该业务的后面pod。

当群集管理方法和分派服务项目IP时,一切正常。可是假如Kubernetes 客户可以为其服务项目分派随意IP时便会产生问题。在这样的情况下,故意客户可以配置一个别的终端设备早已应用的IP 详细地址,阻拦全部到该IP的群集总流量。操纵服务项目IP的办法一共有2种:

- 分派一个外界IP地址。

- 根据修补status.loadBalancer.ingress.ip 网站域名分派一个Load Balancer IP。该方式规定有补丁包服务项目/情况管理权限。

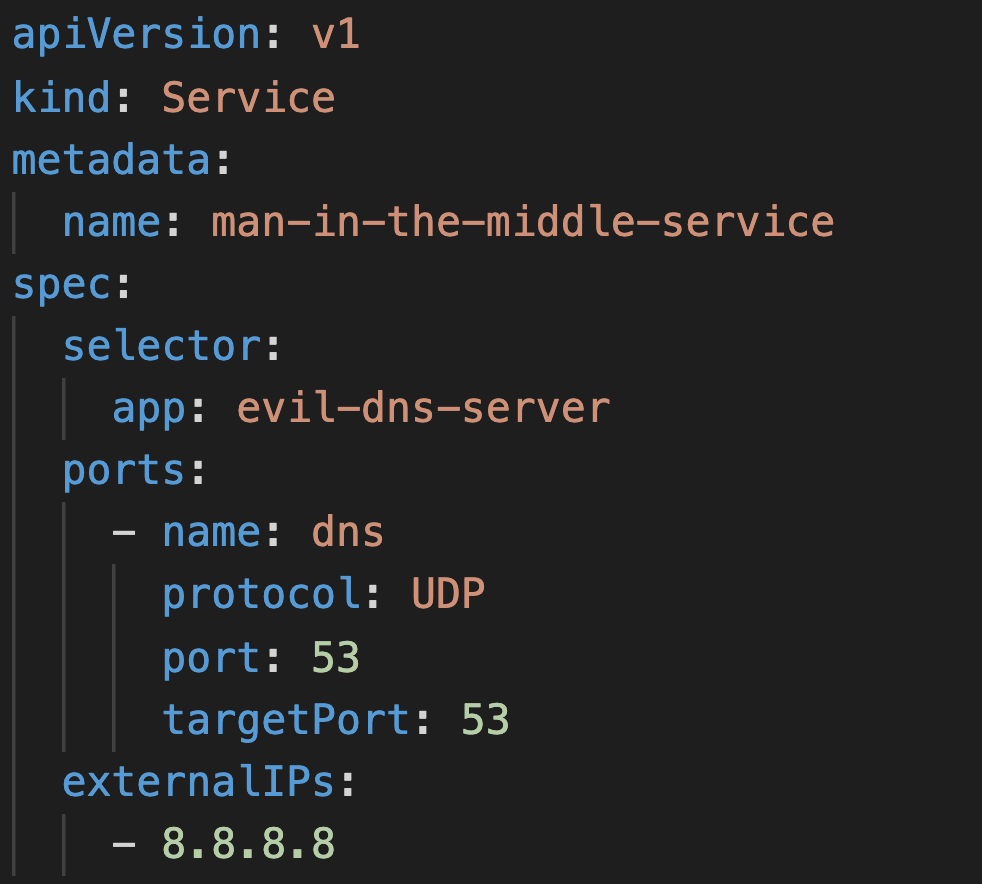

下边是布署到群集后,阻拦全部到IP地址8.8.8.8的DNS总流量并路由器到故意DNS服务器pod的服务项目。

图1. 乱用外界IP来阻拦到8.8.8.8的DNS总流量的服务项目

为了更好地接受阻拦的总流量,网络攻击务必操纵适用故意服务项目的终端设备。在大部分情形下是一个pod,与上边事例中的故意DNS服务器pod一样。除此之外,外界终端设备还可以适用那样的服务项目,换句话说网络攻击可以将阻拦的总流量路由器到群集出现意外的外界终端设备。但这规定网络攻击建立一个偏向外界详细地址的Kubernetes终端设备,换句话说必须创建endpoint 管理权限。

受影响的商品

该漏洞危害全部的Kubernetes 版本号,并且现在依然沒有修补。达到下述标准的群集会遭受该漏洞的危害:

- 容许非admin Kubernetes客户建立或升级服务项目,或对服务情况修复漏洞;

- 容许非权利客户操纵pod,包含建立、升级和实行;

- 容许非权利客户建立或升级终端设备。

除此之外,多租户群集是最风险的,由于其最有可能完成以上有漏洞的配备。多租户群集一般应用Kubernetes 类名来切分租赁户,限定每一个租赁户对其类名的管理权限。但只需有一个租赁户可以控制自己类名中的服務和pod,就可以运用CVE-2020-8554 漏洞来盗取全部群集的总流量。因而,网络攻击可以侵入在其中一个租赁户来运用该漏洞来阻拦别的租赁户的总流量。

减轻对策

Kubernetes产品安全委员会觉得,在没有对Kubernetes 客户作用特点作出调整的情形下是不太可能修补该漏洞的。因而,提议限定对这种有漏洞的基本特征的浏览来防止漏洞运用。委员会为External IP的应用带来了2个解决方法:订制的Admission Controller 和OPA Gatekeeper 限定。可是对Load Balancer IP 现阶段都还没解决方法。

汇总

CVE-2020-8554是Kubernetes 服务项目中的一个设计方案漏洞。假如群集是多租户的,那麼非权利客户还可以建立和发布服务项目。尽管漏洞现阶段都还没修补,Kubernetes产品安全委员会也提供了高效的改善对策。

文中翻譯自:https://unit42.paloaltonetworks.com/cve-2020-8554/