Google的Zero精英团队早已公布了Windows后台管理打印出程序流程API中一个未打补丁的0day安全性漏洞的详细资料,一些危害者很有可能会利用该漏洞实行任何编码。

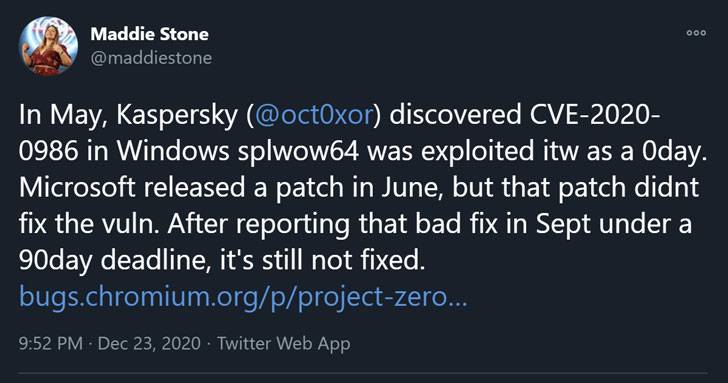

在9月24日Microsoft未能披露后的90日内未能修复此漏洞以后,未打补丁的漏洞关键点被公布披露。

该漏洞最开始被跟踪为CVE-2020-0986,涉及到GDI Print/Print Spooler API(“splwow64.exe”)中的管理权限提高漏洞。漏洞由Trend Micro's Zero Day Initiative (ZDI) 的匿名用户与2019年12月中旬汇报给Microsoft。

可是,因为六个月内一直沒有见到补丁包,ZDI最后于2022年5月19日公布了一份公开资询,并在之后的一场对于一家不知名韩国代理的“Operation PowerFall”健身运动中遭受利用。

“splwow64.exe”是Windows关键体系的一个二进制文件,它容许32位应用软件联接到Windows系统上的64位复印机后台管理打印出程序流程服务项目,完成了当地全过程启用(LPC)网络服务器,别的过程可以应用该网络服务器浏览打印出作用。

网络攻击取得成功利用此漏洞后可以控制“splwow64.exe”过程的运行内存以完成核心方式下的随意执行命令,最后应用它来安裝木马程序、查询变更或删掉数据信息、建立具备彻底用户权限的新账号这些。

殊不知,要完成这一总体目标,网络攻击最先务必登陆到所探讨的方向系统软件。

虽然微软公司最后在June 2019 Patch Tuesday公布该漏洞的补丁包,但Google安全性精英团队的探索与发现说明该漏洞并未获得彻底修补。

Google Project Zero科学研究工作人员Maddie Stone在一篇文章中写到:“漏洞依然存有,仅仅网络攻击必须更改进攻方式。”

Stone详细说明道:“最开始的问题是随意表针撤销引入,这使网络攻击可以操纵偏向memcpy的src和dest表针”,“’fix‘仅仅将表针更改成偏移,这依然可以操纵memcpy的主要参数。”

最新报告的权利提高漏洞被判定为CVE-2020-17008,因为“检测中发觉的问题”,微软公司在11月服务承诺开展基本修补后,预估将于2021年1月12日由微软公司处理。

Stone还共享资源了CVE-2020-17008的定义认证(PoC)漏洞利用编码,该代码是根据诺顿杀毒软件对于CVE-2020-0986公布的POC。

Stone说: “2022年发生了过多的0day漏洞事情了,而且这种漏洞都未被开展有效的修补,因而经常被网络攻击利用”,“当在野0day未彻底修补时,网络攻击可以再次利用其漏洞专业知识和利用方式,轻轻松松开发的0day。”

文中翻譯自:https://thehackernews.com/2020/12/google-discloses-poorly-patched-now.html