2022年6月,微软公司推送了补丁包来修补CVE-2020-0986漏洞。CVE-2020-0986漏洞漏洞是Windows电脑操作系统中的漏洞,攻击者利用该漏洞可以将管理权限提高到kernel 等级。但微软公司公布的补丁包却没彻底修补该漏洞。研究工作人员发觉网络黑客5月的PoC 编码依然可以应用,而且有别的研究工作人员还公布了其余的PoC编码。

新的老漏洞

GoogleProject Zero研究工作人员Stone发觉微软公司6月份公布的补丁包并沒有修补该漏洞,只需做一些调节依然可以利用该漏洞。5月的情况下,该漏洞关键被用于开展管理权限提高,并和一个用以远程控制执行命令的IE漏洞组成应用。那时,这2个漏洞都归属于0 day漏洞。

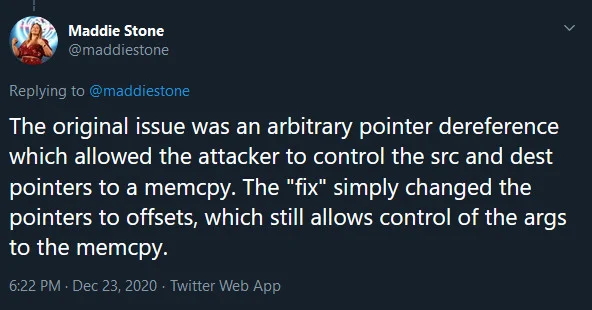

Stone称攻击者可以根据推送偏移量而不是指针来开启CVE-2020-0986漏洞,将管理权限提高到kernel等级。

在twiter上,研究工作人员称该漏洞原本是一个随意指针间接引用漏洞,攻击者利用该漏洞可以操纵偏向memcpy函数公式的src和dest 指针。

微软公司公布的升级补丁将指针改动为偏移量,可是函数公式的主要参数依然是可以被控制的,因而该漏洞依然可以被利用。

现阶段该漏洞的新CVE序号为CVE-2020-17008,研究工作人员在技术报告中详细介绍了怎样开启该漏洞,详见https://bugs.chromium.org/p/project-zero/issues/detail?id=2096

简易而言,低一致性的过程可以推送LPC信息给splwow64.exe(中等水平一致性),并得到splwow64 内存空间的write-what-where 原语。攻击者可以操纵目地详细地址、被重复的內容、根据memcpy 启用拷贝的字节。目地指针测算的偏移量受制于:

PoC

为证实微软公司公布CVE-2020-0986漏洞补丁包后,依然可以利用,stone依据Kaspersky公布的CVE-2020-0986 漏洞PoC 改动并公布了CVE-2020-17008漏洞的PoC编码,参照https://bugs.chromium.org/p/project-zero/issues/detail?id=2096

研究工作人员详细介绍说该PoC开启了该漏洞2次,第一次是泄漏信息储存和偏移量加的堆详细地址来转化成指针,随后开展write-what-where 实际操作。

时间轴

微软公司在9月24日接到漏洞汇报,接着确定该漏洞,并分派CVE序号CVE-2020-17008。微软公司方案于2020年11月公布该漏洞的补丁包,可是在产品测试发生了问题,因而决策延后到1月的微软补丁日公布,即2021年1月12日。

Project Zero的漏洞公开现行政策是90天,假如必须大量的时间来消息推送补丁包得话可以增加14天。因为微软公司不可以在1月6日以前公布补丁包,且2个deadline都过去了,因此研究工作人员决策公布该漏洞。

除此之外,Stone称攻击者早已逐渐利用该漏洞了,因此假如本次公布的补丁包并不是彻底合理,攻击者很有可能会再度利用该漏洞。

大量关键技术参照:https://bugs.chromium.org/p/project-zero/issues/detail?id=2096

文中翻譯自:https://www.bleepingcomputer.com/news/security/windows-zero-day-with-bad-patch-gets-new-public-exploit-code/倘若转截,请标明全文详细地址。